Allier Data Visibility et contrôle des données grâce au Forcepoint Data Security Cloud

Trouver, classifier, surveiller et sécuriser les données de manière cohérente et fiable via une seule et unique plateforme.

La sécurisation des données n’est pas le seul défi

Découverte de données peu fiables

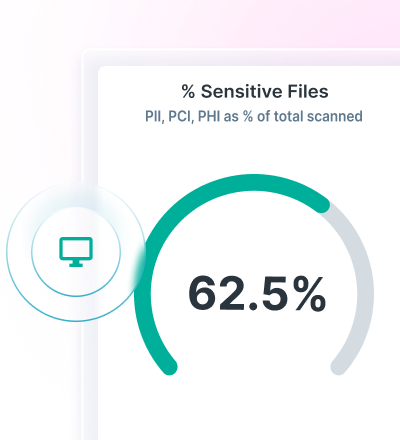

Vous avez beaucoup de données, et elles sont réparties sur trop de sites. Découvrir tout cela peut paraître une tâche gargantuesque, surtout quand des données non structurées sont impliquées.

Data Classification lente

La classification prend tellement de temps que vous avez peut-être pensé à le faire manuellement. Les inexactitudes créent davantage d’inquiétudes que de certitude dans le fait que les données sont sécurisées.

Configuration complexe des politiques

Les politiques de prévention de la perte des données sont notoirement difficiles à créer et à faire évoluer. Il n’existe pas de modèle unique ou de solution facile pour étendre l’application partout où vous en avez besoin.

Lacunes en matière d’extension de la couverture

Le manque d’uniformité des politiques et le développement continu des applications cloud combinés à une classification inexacte des données créent le cataclysme parfait : manque de confiance dans votre sécurité des données.

Surveillance intermittente des données

Les analyses périodiques peuvent être extrêmement lentes et épuiser les ressources. L’incapacité de détecter rapidement les changements dans les autorisations ou les mouvements de fichiers ralentit votre temps de réponse.

Détection des incidents incohérente

Les intégrations complexes créent plus de bruit que de signaux. Les faux positifs et le manque de ressources rendent difficile la distinction entre une véritable alerte et une fausse alerte.

L’échec est inenvisageable

Plus de 140 pays avec

des réglementations en matière de protection de la vie privée et de sécurité

Les entreprises doivent être capables de faire respecter et de vérifier leur conformité aux réglementations sectorielles et mondiales

Nombre moyen de jours pour identifier une

violation

Une visibilité incohérente des données et des incidents retarde la capacité des entreprises à détecter les violations

Coût moyen d’une violation de donnéese

Un manque de contrôle sur les mouvements et les permissions des fichiers entraîne des cyberattaques coûteuses

Plus de 140 pays avec

des réglementations en matière de protection de la vie privée et de sécurité

Les entreprises doivent être capables de faire respecter et de vérifier leur conformité aux réglementations sectorielles et mondiales

Nombre moyen de jours pour identifier une

violation

Une visibilité incohérente des données et des incidents retarde la capacité des entreprises à détecter les violations

Coût moyen d’une violation de donnéese

Un manque de contrôle sur les mouvements et les permissions des fichiers entraîne des cyberattaques coûteuses

Les enjeux ne cessent d’augmenter

Le statu quo crée un risque pour les données

Les risques liés aux données changent tout autour de nous, mais les entreprises continuent de recourir aux méthodes et stratégies traditionnelles pour les combattre. Les entreprises doivent intégrer de nouvelles solutions qui offrent une plus grande transparence et une meilleure gouvernance des données pour prévenir les pertes et maintenir la conformité.

Parlez à un expert

Forcepoint Data Security Cloud : Allier visibilité et contrôle

Découverte de données à haut débit

Classification alimentée par l’IA

Une surveillance et une remédiation fiables

Risk-Adaptive Protection

Témoignages de nos clients

Témoignages de nos clients

"[DLP] is very user friendly, has a large source of data classification inventories, [it is] easy to manage and effective reports help the security team to perform analysis and take precautionary action based on these log analysis from upcoming threats."

Lire l’avis completTransformer la sécurité des données en un avantage concurrentiel