Atténuer les risques liés aux données

Détecter, hiérarchiser et éliminer

les risques liés aux données

Découvrez et classifiez

Détectez les PII, les PHI et la PI sur les SaaS, le cloud et les terminaux

Classifiez automatiquement les données avec précision grâce à AI Mesh

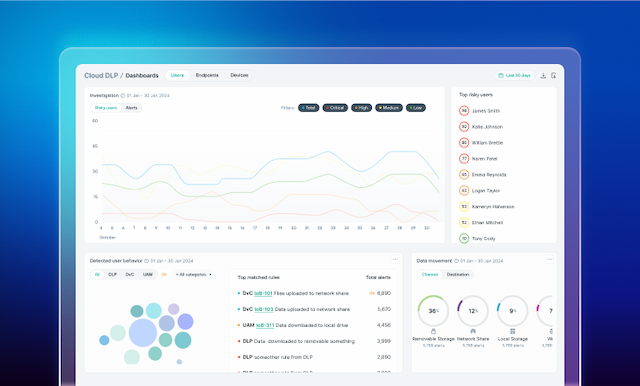

Surveiller en permanence les mouvements des données pour prévenir l’exposition

Surveiller et protéger

Localiser et nettoyer les données ROT (redondantes, obsolètes et triviales)

Recevez des alertes pour le partage public ou l’accès externe aux données

Appliquez le principe du moindre privilège grâce à des contrôles d’accès dynamiques

Les données sont partout, tout comme les risques

En 2024, IBM a découvert que 35 % des violations incluaient des données fantômes, montrer que la prolifération des données rend plus difficiles le suivi et la sauvegard*

Les données de nature sensible sont dispersées sur les clouds, les terminaux et les applications SaaS

Les autorisations des rôles et des groupes ne sont souvent pas vérifiées

Le manque de sensibilisation aux données gonfle les coûts et ouvre la voie à l’attaque

L’exposition publique accidentelle crée des risques réglementaires et pour la réputation

Détectez et atténuez les risques liés aux données où qu’ils soient

Forcepoint combine les capacités de DSPM, DDR, DLP et CASB pour réduire les risques liés

aux données sur le cloud, le web, les courriels et les terminaux.

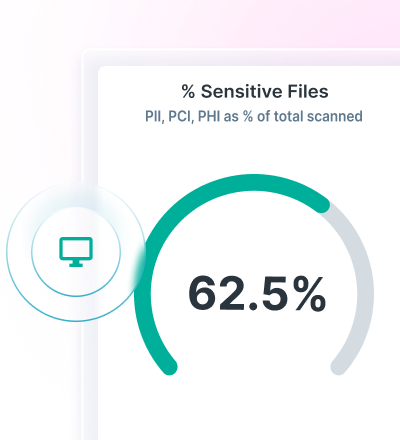

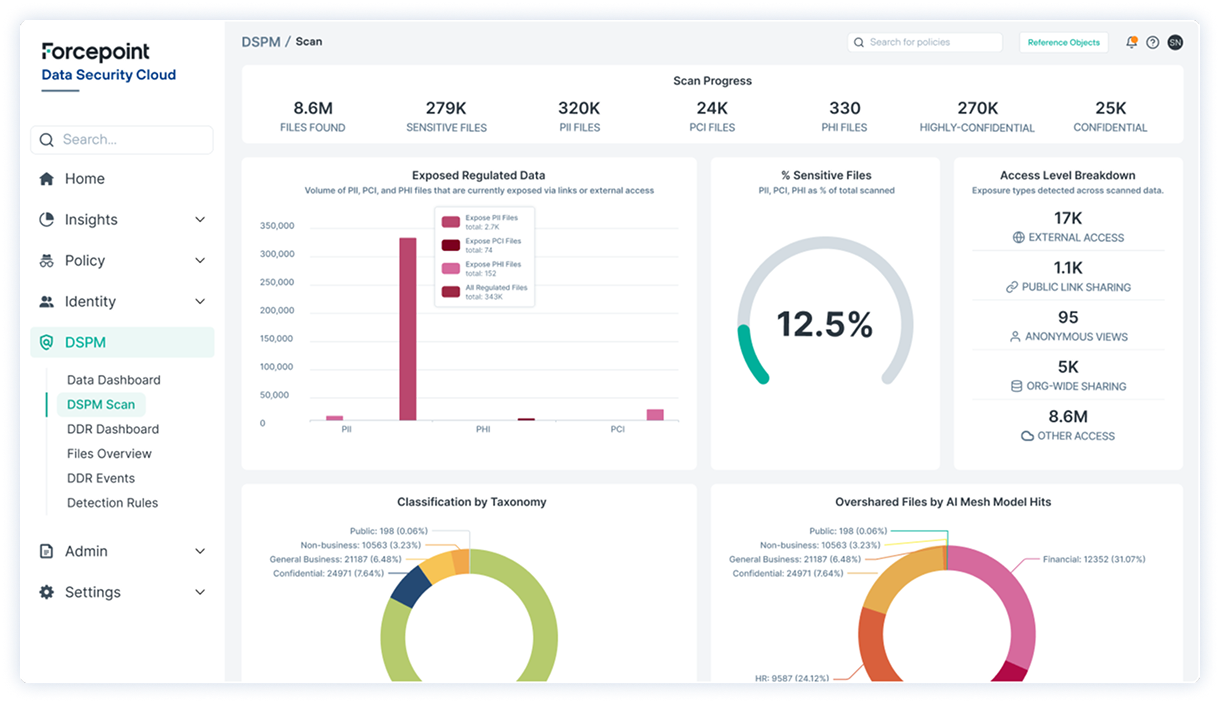

Détecter et classifier les données de nature sensible

Analysez les données – en cours d’utilisation, au repos et en mouvement et appliquez une classification et une notation des risques alimentées par l’IA pour hiérarchiser avec précision la remédiation des risques.

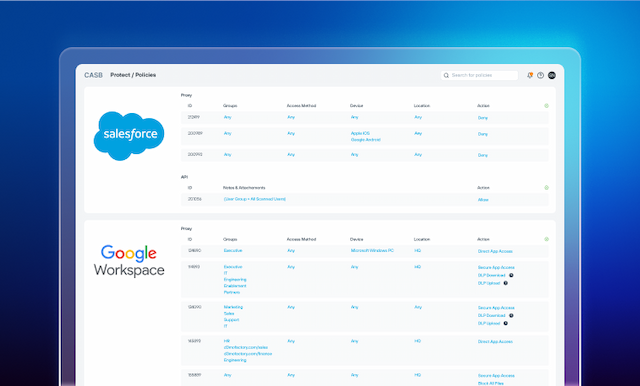

Corriger l’accès sur-autorisé

Identifiez les fichiers et les dossiers dans les applications SaaS ayant des autorisations excessives par utilisateur ou groupe et mettez en place des contrôles automatisés et basés sur des politiques pour limiter l’accès et appliquer le principe du moindre privilège grâce à Forcepoint CASB.

Identifiez et effacez le contenu ROT

Identifiez les données redondantes, obsolètes ou triviales et supprimez-les grâce à Forcepoint DSPM, ce qui réduit les coûts de stockage.

Évaluez l’exposition publique et les fuites les gérer

Analysez en permanence les applications SaaS pour détecter les fichiers partagés publiquement ou accessibles à l’extérieur et remédiez automatiquement en les mettant en quarantaine, en limitant l’accès ou en alertant les équipes de sécurité.

Solutions pour l’atténuation des risques liés aux données

Recommandé par les analystes.

Approuvé par les utilisateurs.

Les solutions de sécurité des données de Forcepoint sont constamment classées parmi les meilleures du secteur par les analystes et les clients.

Forcepoint a été nommé leader dans l'étude IDC MarketScape: Worldwide DLP 2025 Vendor Assessment.

En 2024, Forcepoint a été nommée entreprise DLP de l'année pour la deuxième année consécutive par Frost & Sullivan.

Forcepoint reconnu comme un acteur de premier plan dans The Forrester Wave™ : Data Security Platforms, premier trimestre 2025.

Tout ce que vous devez savoir sur la conformité

RAPPORT

Gartner®: Security Leaders’ Guide to Data Security in the Age of GenAI

EBOOK

The Practical Guide to Data Security Everywhere

SOLUTION BRIEF

Expose Hidden Threats with Forcepoint’s Free Data Risk Assessment

BROCHURE

Expose Hidden Threats with Forcepoint’s Free Data Risk Assessment

Précision pointue et rapports transparents

* Source: IBM, Cost of a Data Breach Report 2024