Ataques do Trojan Astaroth no Brasil e México via Secureserver.net

0 minutos de leitura

Prashant Kumar

Nota do Lionel: No final da semana passada, nossos pesquisadores do X-Labs observaram um aumento na atividade relacionada ao trojan bancário Astaroth, entregue por meio de URLs do secureserver[.]net. É uma plataforma que Prashant está monitorando desde sua primeira publicação sobre o secureserver[.]net em julho.

Durante o processo de finalização da análise de Prashant, notamos que os pesquisadores da Trend Micro já haviam publicado sua própria pesquisa sobre o Astaroth. No espírito de compartilhar mais informações, decidimos seguir adiante e publicar este post.

Desde a minha última publicação "Unseen Dangers" sobre malware entregue por URLs baseadas no secureserver[.]net, o ataque ainda continua, mas com uma técnica diferente desta vez. Aqui está a cadeia do ataque:

EML -> URL(evasive) -> ZIP -> LNK -> MSHTA -> JS obfuscated -> C2

A campanha impactou principalmente regiões da América do Sul, pois os domínios de destinatários visados são, em sua maioria, do Brasil e do México. As indústrias mais afetadas incluem Negócios e Economia, Viagens, Compras e Agências Governamentais.

FIG. 1 - Alvos do Astaroth

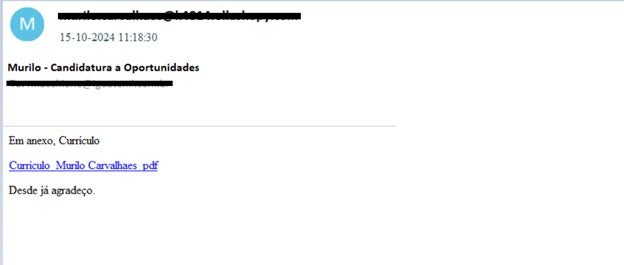

Fig. 2 – E-mail do Astaroth

O e-mail contém um link do secureserver[.]net que hospeda o arquivo malicioso e, ao acessar a URL, ela faz o download de um arquivo compactado.

O link do secureserver[.]net é evasivo e funciona na região do Brasil. Ao verificar a parte HTML do e-mail, podemos claramente ver que o idioma é “pt-BR”, o que nos dá uma pista de que a URL funciona principalmente em regiões da América do Sul.

FIG. 3 HTML no e-mail Astaroth

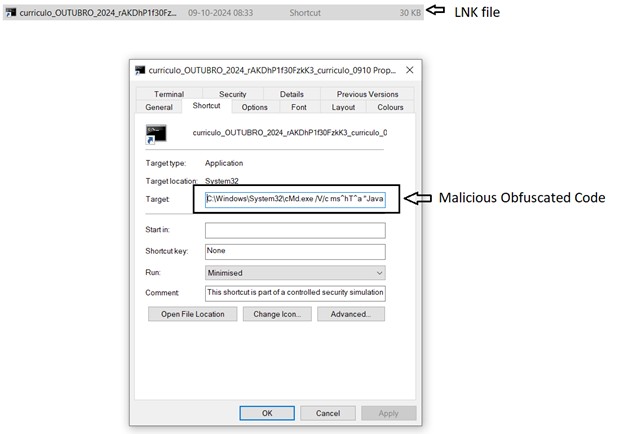

O arquivo compactado contém então um arquivo .lnk que utiliza o cmd.exe para executar o mshta. Em seguida, o MSHTA é usado para realizar atividades adicionais e executar o JavaScript. Veja a Fig. 4 abaixo:

FIG. 4 - Arquivo LNK e seu conteúdo

- Cmd.exe – interpretador de linha de comando usado para executar atalhos.

- /V – usado para evitar potenciais conflitos ou detecção.

- /c – executa o comando especificado pela string.

- Mshta.exe - um programa legítimo da Microsoft que executa Aplicativos HTML (HTA), mas que pode ser usado maliciosamente para executar código por meio de um arquivo HTML aparentemente inofensivo.

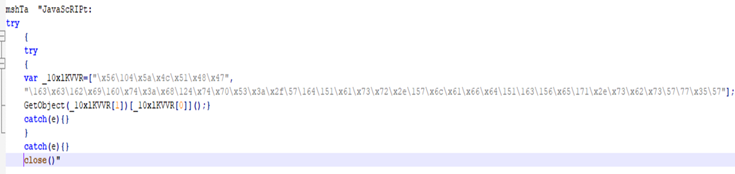

Ao expandir o código, obtemos um script ofuscado misturado com ofuscação hexadecimal e octal.

Fig. 5 - Série de atividades no arquivo LNK

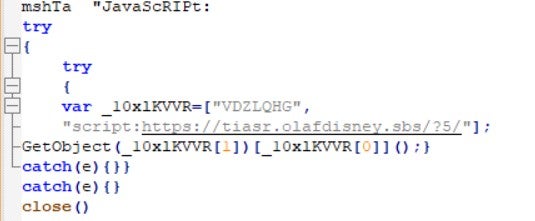

Ao desofuscar o código, ele se resolve em uma URL e algum conteúdo adicional:

Fig. 6 - Código desofuscado

Decodificando o código:

O código possui duas principais características:

- Variável definida como um array contendo duas strings [7 caracteres aleatórios e URL].

- Método GetObject.

Funcionamento do código:

- O método GetObject é usado para executar a URL seguida pelo nome do método de 7 caracteres aleatórios [VDZLQHG neste caso].

- Se a conexão for bem-sucedida, conecta-se ao servidor C2 e envia dados sensíveis do sistema ao C2.

- Caso contrário, o processo é capturado silenciosamente e redirecionado para outros sites limpos, principalmente redes sociais, como Facebook, Twitter e LinkedIn.

- Se a conexão for bem-sucedida, a rede C2 à qual se conecta é identificada como pertencente ao trojan bancário conhecido como Astaroth.

O hostname aqui parece ser criado aleatoriamente, aparentando ser malicioso e podendo ser usado em atividades de phishing ou outras atividades maliciosas. Esse método de geração de domínios aleatórios é conhecido como Domain Generation Algorithm (DGA), usado por muitos autores de malware para gerar uma grande quantidade de domínios. Durante a análise da campanha, até o momento, nenhuma carga útil crítica foi observada.

A Fig. 7 abaixo mostra a tendência de distribuição desse malware nos últimos 4 meses:

Declaração de proteção:

Os clientes da Forcepoint estão protegidos contra esta ameaça nas seguintes etapas do ataque:

- Estágio 2 (Isca) – Entregue por meio de URL maliciosa incorporada em um e-mail. E-mails e URLs incorporadas são bloqueados por análises de e-mail, análises web, e Real Time Security Analytics.

- Estágio 3 (Redirecionamento) – Redirecionamentos identificados para download de múltiplas cargas úteis são categorizados e bloqueados sob classificação de segurança.

- Estágio 5 (Arquivo Dropper) – Os arquivos dropper são adicionados ao banco de dados de malwares da Forcepoint e bloqueados.

- Estágio 6 (Comunicação com C2) – O malware que contata servidores de comando e controle (C&C) para enviar dados sensíveis de usuários é categorizado e bloqueado sob classificação de segurança.

IOC list

- hxxps://222.183.62[.]50.host.secureserver.net

ZIP

- 1368b8d0a6e4c511e17080032b183133e920bc2f

- e92fcd723d12b6e9533e8cbb9bab374037184fe1

- efffe10b78e1eab853dd6e91bbec52b24e331af2

LNK

- 4c691442ae0af56d8559475f73a3482a38394626

- a835e5d99b11339056bc36cbb41d950525a5aaa5

- 7957de4e33259045d7da94905203ad7f1432141c

URL

- hxxps://tiasr[.]olafdisney.sbs/?5/

- hxxps://screranvel[.]safezipdirect.associates/?2/

- hxxps://planbenpunwel2[.]smartconsultoria.quest/?2/

Prashant Kumar

Leia mais artigos de Prashant KumarPrashant trabalha como Pesquisador de Segurança na equipe de Conteúdo de Pesquisa de Ameaças X-Labs. Ele dedica seu tempo pesquisando ciberataques baseados na web e em e-mails, com foco específico em pesquisa de URLs, segurança de e-mails e análise de campanhas de malware.

No Artigo

X-Labs

Get insight, analysis & news straight to your inbox

Ao Ponto

Cibersegurança

Um podcast que cobre as últimas tendências e tópicos no mundo da cibersegurança

Ouça Agora