Soluciones contra

amenazas internas

El mayor riesgo para sus datos viene desde adentro. ¿Se encuentra preparado para descubrir amenazas internas adelantándose a las pérdidas?

Las personas son su recurso más valioso. Y su mayor riesgo.

Forcepoint combina visibilidad y análisis para ayudarlo a entender cómo interactúan los usuarios con los datos críticos y detener los comportamientos riesgosos adelantándose a las pérdidas.

Detenga a los malos, y libere a los buenos

Atenúe los riesgos con políticas granulares que no afecten el acceso de los empleados ni la productividad.

Simplifique las investigaciones con la puntuación de riesgo de los usuarios

Los clientes de Forcepoint reducen el tiempo de investigación en un promedio del 70 %.

Más de 20 años de experiencia

Tanto las agencias gubernamentales como los clientes empresariales siguen eligiendo las soluciones contra amenazas internas de Forcepoint.

Productos

Soluciones centradas en las personas para detener las amenazas internas en el punto de detección más temprano

Casos de uso

Protección contra amenazas internas para organizaciones de cualquier tamaño.

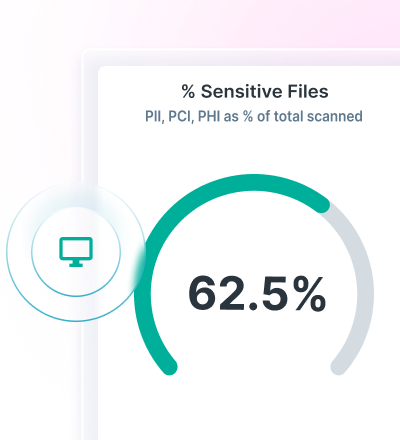

Monitoree la actividad de los usuarios en tiempo real

Controle una gran variedad de fuentes de datos y actividades y obtenga información más rápidamente sobre los cambios de comportamiento repentinos.

Proteja a su personal

Utilice un historial detallado de las acciones de los usuarios y reproducción de videos en vivo para comprender el contexto necesario para demostrar o refutar un intento malicioso.

Detenga el robo de datos "adelantándose a la pérdida"

Automatice la implementación de políticas basándose en niveles de riesgo y comportamiento individuales.

Simplifique las auditorías e investigaciones.

Utilice la visibilidad granular y las cronologías secuenciales para entender la intención.

Implemente un modelo Zero Trust.

Conozca másEvite que los usuarios comprometidos que actúan de forma anónima accedan a los datos críticos.

RECURSOS