Les données sont de l'or numérique pour les individus, les entreprises et les gouvernements. Tandis que le lieu de travail moderne passe rapidement à des effectifs hybrides et des services basés dans le cloud, l'évolution des menaces signifie que les entreprises doivent accorder aux données le temps, l'attention et la technologie nécessaires pour les préserver en toute sécurité.

Cela signifie que la protection des informations sensibles et confidentielles des fuites et des violations de données est une partie aussi importante du succès que la protection des profits.

Principes fondamentaux de la sécurité des données

Qu’est-ce que la sécurité des données ?

La sécurité des données fait référence à toutes les pratiques et mesures adoptées pour protéger les données de l'accès, de l'utilisation, de la divulgation, des perturbations, des modifications ou des destructions non autorisés. Elle couvre un large éventail de techniques, de technologies, de politiques et de procédures élaborées autour de la notion de prévention de la perte des données pour garantir sa conformité, son intégrité et sa disponibilité.

Une violation de la sécurité des données peut entraîner de graves pertes, y compris des pertes financières, des atteintes à la réputation, la responsabilité juridique et une perte de fiducie d'intérêt public. Les entreprises et les individus ont un intérêt direct à préserver la sécurité de leurs données pour empêcher les acteurs des menaces d'y accéder.

Les progrès de la technologie et l'interdépendance croissante des données font apparaître de nouveaux défis et risques au fil du temps. L'essor du cloud computing, des appareils mobiles et de l'Internet des objets (IoT) a élargi la surface des attaques pour de nombreuses entreprises et a accru la complexité de la sécurité des données. Aujourd'hui, une révolution de l'intelligence artificielle (IA) générative réinvente une fois encore le risque des données.

En raison de cette tendance qui se perpétue, une approche holistique de la sécurité des données qui tient compte de l'ensemble du cycle de vie des données est indispensable. Chez Forcepoint, cela inclut d'accorder une attention soutenue à la découverte, la classification, la priorisation, la protection et la surveillance des données au sein de l'entreprise.

Lorsqu'elle est correctement mise en œuvre, la sécurité des données implique plusieurs couches de protection, comme:

- Sécurité physique

- Commandes d'accès basées sur les rôles

- Vidéosurveillance

- Sécuriser les installations de stockage

- Personnel de sécurité

- Sauvegardes techniques

- Logiciel DLP (Data Loss Prevention)

- Chiffrement

- Mécanismes d'authentification multifacteur

- Firewalls

- Systèmes de prévention des intrusions

- Logiciel antivirus

- Politiques et procédures

- Niveaux de classification des données

- Pratiques de conservation et de destruction des données

- Formation des employés aux meilleures pratiques en matière de sécurité des données

Types de sécurité des données

Le risque des données provient des applications par lesquelles transitent les données et avec lesquelles elles sont utilisées. Pour cette raison, il existe plusieurs sous-types de sécurité des données dont les entreprises doivent être au courant.

Que vous utilisiez une approche en plusieurs étapes ou intégrale pour l'application des solutions de sécurité, il est important de tenir compte de ces notions clés dans votre stratégie de sécurité des données.

désigne la collection de mesures utilisées pour empêcher les données d'être perdues, utilisées par des utilisateurs non autorisés ou dévoilées, soit accidentellement ou délibérément. La technologie DLP surveille les données au fur et à mesure qu'elles entrent et sortent d'une entreprise et empêche les données sensibles de sortir.

est une approche qui considère que chaque demande d'accès aux données, aux applications ou aux autres ressources sensibles est une menace. Les principes Zero Trust visent à authentifier et à valider en permanence l'accès des utilisateurs et à empêcher les acteurs malveillants d'utiliser un point d'accès unique pour se déplacer latéralement au sein d'un réseau sécurisé.

fait référence à la protection des applications et des données dans les environnements cloud, au-delà de la protection des données que les fournisseurs de services cloud proposent du point de vue de l'infrastructure. Elle est de plus en plus importante au fur et à mesure que les entreprises migrent les données et les ressources des centres de données sur site vers le cloud, et que l'utilisation du Software-as-a-Service (SaaS) prolifère.

est une pratique qui surveille les données au repos, en mouvement et en cours d'utilisation sur le réseau. Elle fournit une application plus poussée des politiques pour le respect des réglementations et offre aux entreprises une autre vue de l'exfiltration des données potentielle.

est une pratique qui surveille les données au repos, en mouvement et en cours d'utilisation sur le réseau. Elle fournit une application plus poussée des politiques pour le respect des réglementations et offre aux entreprises une autre vue de l'exfiltration des données potentielle.

désigne la pratique de la sécurisation des terminaux, c'est-à-dire des appareils et des interfaces des utilisateurs finaux comme les ordinateurs, les tablettes et les smartphones. Les terminaux créent des points d'entrée dans un réseau d'entreprise pour les acteurs malveillants, et le risque augmente lorsque les employés utilisent des appareils personnels non gérés pour accéder aux données d'entreprise.

Les différents types de données et les modes de sécurisation

Bien qu'une entreprise puisse collecter, stocker et traiter des informations dans des dizaines de formats différents, tout se résume à deux types de données :

- Les données structurées, qui ont un modèle d'affichage défini et sont facilement organisables et identifiables. Les données structurées sont souvent quantitatives, comme les numéros de sécurité sociale, les anniversaires ou les transactions.

- Les données non structurées, qui sont moins définies et peuvent être présentées dans différents formats. Les données non structurées sont souvent qualitatives, comme les projets, les documents ou les images.

À partir de là, les entreprises appliquent généralement la sécurité des données à trois domaines stratégiques:

- Mégadonnées: de grands volumes d'informations recueillies auprès de diverses sources pour alimenter la modélisation prédictive, la publicité ciblée, la maintenance préventive et d'autres formes d'analyse des données.

- Données sensibles: les informations personnelles collectées qui comprennent des informations financières, médicales ou autrement personnellement identifiables.

- Données critiques pour l'entreprise: les informations confidentielles qui définissent la compétitivité d'une entreprise, comme la propriété intellectuelle, ou sont vitales pour ses opérations quotidiennes, comme les mesures financières.

La sécurité des données sera différente en fonction du type de données que l'entreprise cherche à protéger. En général, les entreprises utiliseront une suite de solutions pour découvrir, classifier, prioriser, protéger et surveiller les interactions avec ces données. Elles vont superposer un mélange de mesures préventives, comme le masquage des données et le chiffrement des données, avec des stratégies actives comme la prévention de la perte des données pour une approche globale.

Comparaison entre la sécurité des données et la protection des données

La sécurité des données et la protection des données sont des notions étroitement liées qui ont toutes deux des besoins distincts en matière de ressources, de stratégies et de technologies.

La sécurité des données est axée sur la protection des données de tout accès non autorisé, la préservation de leur intégrité et de leur disponibilité, et la prévention de la fuite hors de l'entreprise. Cela s'étend à de nombreux aspects de la routine quotidienne d'un utilisateur, et chez Forcepoint, cela couvre en grande partie les activités dans le cloud, sur le Web, dans les e-mails, sur le réseau et dans les terminaux.

La protection des données couvre les responsabilités éthiques et juridiques des entreprises lorsqu'elles traitent les informations personnelles et respectent les droits de chacun à la confidentialité. Ces responsabilités changent d'un pays à l'autre, mais sont souvent liées aux lois sur la protection des données spécifiques à l'industrie, comme la Health Insurance Portability and Accountability Act (HIPAA), ou aux réglementations générales en matière de données, comme le Règlement général sur la protection des données (RGPD).

La sécurité et la protection des données vont souvent de pair en raison des exigences réglementaires en matière de rapports. Chez Forcepoint, cela peut être appliqué par le logiciel DLP sous la forme de politiques de sécurité des données. Ces deux aspects sont cruciaux pour maintenir la confiance avec les clients et les organismes de régulation.

Les aspects clés de la protection des données comprennent :

- Obtention de l'autorisation avant de collecter ou d'utiliser des données personnelles

- Collecte et traitement des données uniquement à des fins spécifiques

- Collecte et préservation de la quantité minimale de données personnelles nécessaire uniquement

- Suppression ou chiffrement des identifiants personnels pour anonymiser les données

- Respect des droits des individus à accéder et à corriger leurs données personnelles ou à restreindre leur utilisation

- Notification des individus et des autorités des violations de données

En raison de la quantité de données que les entreprises produisent et dont elles sont responsables, une approche complète de la sécurisation est importante. Les pratiques proactives comme la classification des données, la découverte des données, le chiffrement des données et le DLP sont utiles pour prioriser, protéger et surveiller les données.

Réglementations sur la sécurité des données

Les organes directeurs du monde entier mettent en place des réglementations en matière de sécurité des données pour s'assurer que les entreprises prennent les soins appropriés pour collecter, stocker et utiliser en toute sécurité les informations sensibles.

Toute stratégie de sécurité des données viable doit inclure la capacité d'assurer et de démontrer le respect des réglementations pertinentes. Certaines des réglementations clés qui peuvent avoir un impact sur vos politiques de données sont :

En fonction des pays et des industries dans lesquels vous opérez, de nombreuses réglementations peuvent affecter votre approche à la fois en matière de sécurité des données et de protection des données.

Certaines entreprises se tourneront vers le logiciel DLP pour respecter la conformité. Forcepoint DLP offre des politiques de sécurité des données prêtes à l'emploi qui observent vos réglementations locales en matière de protection des données, tandis que d'autres fournissent une feuille de route, mais nécessitent plus de travail pour une cartographie parfaite.

Être au courant de tous ces éléments et avoir un plan de conformité actif pour chacun d'eux devrait être un composant essentiel des opérations de sécurité de toute entreprise.

Défis et tendances en matière de sécurité des données

La sécurité des données a été la priorité des entreprises la majeure partie du temps au cours des 30 dernières années.

De la première transaction de commerce électronique et l'introduction des portails de santé dans les années 1990, à la prolifération du SaaS (Software-as-a-Service) et des médias sociaux dans les années 2010, les entreprises de tous les secteurs ont régulièrement collecté et traité des données de l'ordre de centaines de téraoctets.

Les informations sensibles, allant des numéros de sécurité sociale et de cartes de crédit aux films ou aux jeux vidéo inédits, sont une cible de choix pour les personnes malveillantes en raison de leur valeur sur le marché noir et des perturbations potentielles que causerait leur perte pour l'entreprise.

Sans surprise, les pays du monde entier ont rapidement mis en œuvre des réglementations destinées à limiter les données que les entreprises peuvent collecter, à appliquer une meilleure manipulation de ces données et à garantir que les entreprises sécurisent ces données avec le plus grand soin possible.

Ces tendances ont entraîné les défis suivants en matière de sécurité des données qui seront omniprésents tout au long de 2023 et au-delà:

Protection contre les menaces

L'ingénierie sociale, les programmes malveillants et les attaques de la chaîne d'approvisionnement sont devenus monnaie courante et sont une source majeure de violations de données. En effet, IBM rapporte que 52 % des violations sont causées par une attaque malveillante. L'hameçonnage, les ransomwares et les menaces zero-day mettent en danger des données comme les informations personnelles identifiables ou la propriété intellectuelle.

Environnements de travail hybrides

De nos jours, les entreprises dépendent des applications cloud. Bien qu'elles permettent aux employés de travailler de n'importe où, les applications cloud créent également de nouveaux risques pour la sécurité des données de l'entreprise. Il est de plus en plus difficile pour les entreprises d'acquérir de la visibilité sur les données et leur utilisation sur ces plateformes et d'autoriser l'accès uniquement aux programmes fiables. De nombreuses fuites et violations de données sont le résultat d'une mauvaise sécurité des données dans le cloud.

Examen réglementaire

Le règlement général sur la protection des données (RGPD) en Europe et la loi californienne sur la protection des données (CCPA) aux États-Unis ont marqué le début de la conversion d'une multitude de préoccupations en matière de protection des données et de problèmes de sécurité en conformité obligatoire. Les entreprises doivent se débattre avec des responsabilités réglementaires qui dictent la manière dont elles doivent stocker et sécuriser les données et doivent prouver à leurs interlocuteurs qu'elles veillent au respect de la conformité. Avec l'entrée en vigueur d'autres lois sur la protection des données personnelles numériques en Inde et la directive NIS2 en Europe, les entreprises doivent poursuivre leurs investissements dans la sécurité des données pour rester conformes.

Pile technologique fracturée

Au fur et à mesure que les entreprises font face à de plus en plus de menaces en matière de cybersécurité et que la surface des attaques augmente au fil des ans, les piles technologiques de sécurité se sont développées en parallèle. Il y a des milliers de fournisseurs qui vendent des solutions de niche qui n'interagissent pas toujours proprement les unes avec les autres, en créant de fausses alertes qui monopolisent le temps des équipes de sécurité qui est déjà compté. Ajoutez la création et la maintenance de politiques de sécurité des données qui ne cesse de s'accroître au fur et à mesure que le périmètre d'attaque s'étend. Il est facile de voir pourquoi les outils de sécurité unifiés et les politiques de sécurité des données ont le vent en poupe dans les moyennes et les grandes entreprises.

Le paysage des menaces en matière de sécurité des données

Le paysage des menaces change en permanence en réponse aux nouvelles innovations des spécialistes de la sécurité et des acteurs malveillants, ce qui signifie que les bonnes pratiques de sécurité des données doivent impliquer plus que la simple application de stratégies qui ont fonctionné dans le passé.

Les cybermenaces comme les ransomwares et les programmes malveillants font les gros titres en raison des dommages financiers et opérationnels qu'ils causent. D'innombrables entreprises à travers le monde ont admis avoir payé une rançon pour remettre leurs données et leurs systèmes en ligne, et d'autres, comme le NHS, ont connu des répercussions pour un seul jour d'interruption.

D'autres menaces de sécurité des données sont toutefois moins évidentes. Les compartiments ouverts sur AWS sont une source bien connue pour les fuites de données, lorsque les spécialistes suppriment les commandes de sécurité pendant les migrations pour se faciliter le travail, laissant les instances sans protection et vulnérables aux fuites de données.

Désormais, avec la popularité des services cloud comme Google Docs, Slack et d'innombrables autres outils de productivité, les entreprises ont encore plus de risques à couvrir avec leur stratégie de sécurité des données. Non seulement les équipes informatiques doivent s'assurer que les fournisseurs SaaS gardent leur infrastructure sécurisée, mais elles doivent également gagner en visibilité sur les données avec lesquelles les employés travaillent sur ces plateformes. Ce risque est amplifié avec l'essor de l'IA générative qui peut apprendre des données qui sont partagées.

Risques en matière de sécurité des données

Il existe de nombreux types de risques pour la sécurité des données et la liste ne cesse de s'allonger avec de nouvelles techniques de piratage et d'ingénierie sociale qui émergent constamment.

Bien que les grandes cyberattaques aient tendance à faire les gros titres, tous les risques de sécurité des données ne sont pas le produit d'une action malveillante intentionnelle. En effet, les risques majeurs peuvent résulter de comportements involontaires qui provoquent la libération de données sensibles dans des espaces non sécurisés où elles peuvent être volées ou exploitées.

Les catégories de risque de sécurité des données comprennent:

- Exfiltration des données: cette notion large fait référence à tout mouvement non autorisé de données, qu'il soit accidentel ou malveillant. Les e-mails sortants, les téléchargements sur des appareils non sécurisés et les chargements sur des appareils externes sont quelques-unes des actions qui peuvent conduire à l'exfiltration des données.

- Fuite de données: entrant dans le cadre de l'exfiltration des données, la fuite de données fait plus spécifiquement référence à la transmission non autorisée de données au sein d'une entreprise vers une destination ou un destinataire externe. Le terme peut être utilisé pour décrire le transfert électronique ou physique de données. Les menaces de fuite de données se produisent généralement via le Web et les e-mails, mais elles peuvent également se produire via des périphériques de stockage de données mobiles comme les ordinateurs portables et les clés USB qui sont perdus, volés ou utilisés intentionnellement pour transférer des informations sensibles.

- Hameçonnage (phishing): l'hameçonnage fait référence à l'utilisation frauduleuse des communications électroniques pour tromper et tirer partie des individus ciblés. Le courrier électronique est le support traditionnel pour l'hameçonnage, mais les cybercriminels utilisent de plus en plus d'autres moyens comme les SMS, les médias sociaux et les appels téléphoniques. L'hameçonnage (phishing) implique l'utilisation de l'ingénierie sociale pour manipuler les victimes afin qu'elles exécutent des actions spécifiques, comme cliquer sur un lien frauduleux ou télécharger une pièce jointe, ou qu'elles divulguent des informations privées comme des identifiants de connexion. La liste d'approches d'hameçonnage spécialisées ne cessent de s'allonger (hameçonnage ciblé, clone phishing et harponnage, par exemple), car les cybercriminels élaborent en permanence de nouvelles stratégies.

Les risques de sécurité des données sont une préoccupation pour tout le monde, des plus grandes entreprises aux petites entreprises, et les crépercussions d'une violation peuvent être dévastatrices. Il s'agit de l'une des raisons majeures pour lesquelles tant d'entreprises se tournent vers Forcepoint pour les aider à sécuriser leurs données.

Pour donner une idée de l'ampleur du problème, en 2022, ce sont plus d'un milliard de documents qui ont été exposés, soit plus de 5,3 milliards de dollars de pertes et d'amendes encourues. Outre l'impact financier à court terme des risques de sécurité des données, les violations entraînent fréquemment une perte de crédibilité auprès des clients et une détérioration de l'image de marque qui peuvent mettre en péril la viabilité à long terme des entreprises.

Sécurisation des données

Solutions de sécurité des données

Les entreprises doivent utiliser des solutions de sécurité des données conçues pour atténuer les risques. Toutefois, toutes les solutions ne sont pas universelles comme Forcepoint.

Les stratégies de sécurité des données doivent intégrer plusieurs solutions afin de fournir toutes les capacités nécessaires pour se protéger des menaces modernes et assurer une gestion responsable des données sensibles. Plusieurs facteurs distinguent les solutions de sécurité des données Forcepoint de ses concurrents peu performants.

Organizations should be able to cover off a couple of different of activities with their data security solutions. These include:

- Découverte de données qui sont à la fois activement utilisées et redondantes, obsolètes ou triviales.

- Classification des données afin d'obtenir une image précise des données dont dispose l'entreprise et d'évaluer leur criticité.

- Priorisation des données qui doivent être sécurisées en fonction de divers critères.

- Protection des données grâce à des commandes de sécurité des données robustes.

- Surveillance du flux de données au sein de l'entreprise pour assurer une couverture intégrale.

Comparaison et évaluation des outils de sécurité des données

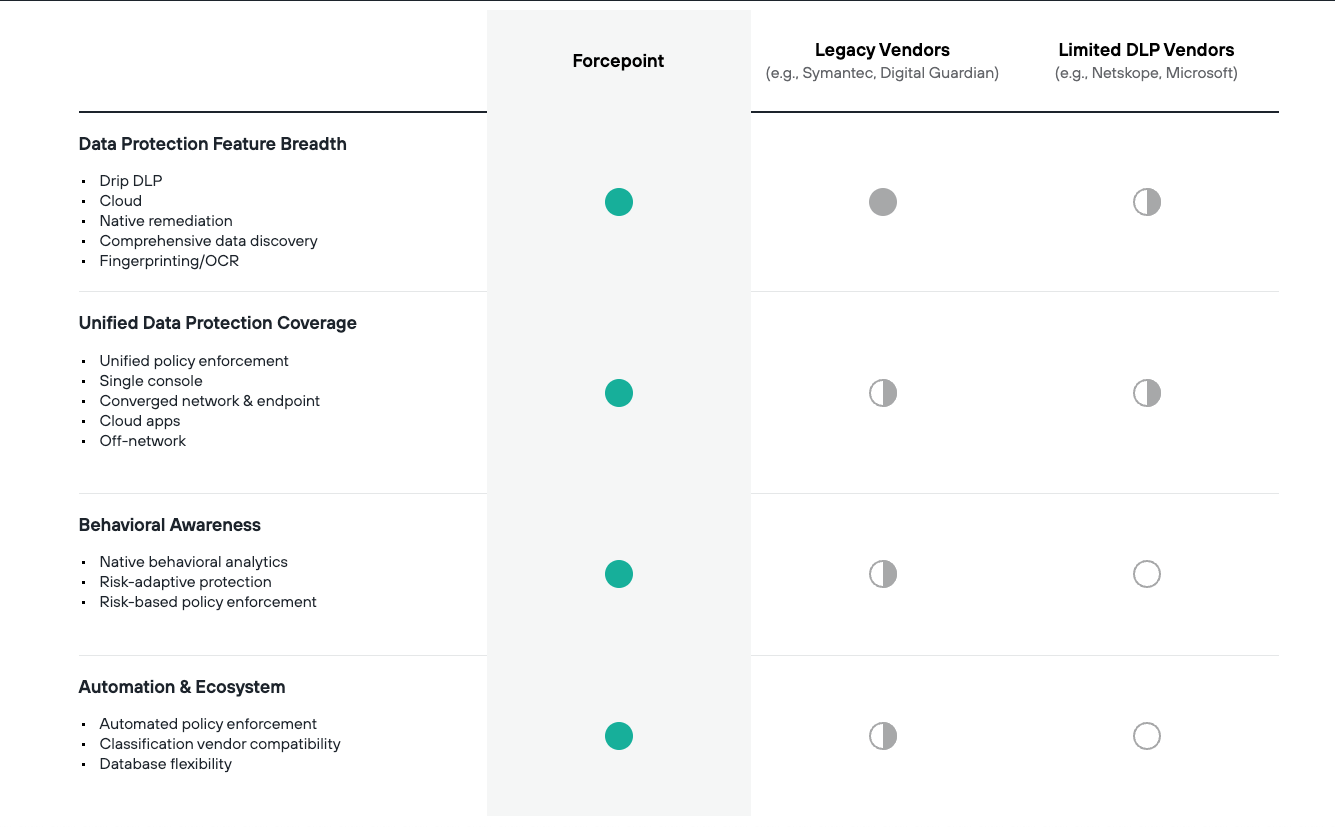

Les entreprises sont attirées par le DLP et d'autres solutions de sécurité des données pour résoudre de nombreux cas d'utilisation uniques. Bien que des analystes comme Forrester, Gartner et Radicati publient régulièrement des analyses de marché pour tenir les acheteurs au courant des dernières innovations, un tableau de comparaison des fonctionnalités peut être tout aussi précieux.

Forcepoint a réalisé un tableau de comparaison des fonctionnalités qui compare les fonctionnalités Forcepoint DLP à celles de fournisseurs renommés comme Symantec, Trellix et Microsoft.

Téléchargez la comparaison complète des fonctionnalités DLP ici.

Comment mettre en œuvre la sécurité des données en tout lieu

La sécurité des données nécessitant une approche globale, la possibilité d'unifier les politiques, la gestion et les rapports est essentielle. Présentation de la sécurité des données en tout lieu.

Technologies de la sécurité des données

Comparaison entre sur site et SaaS

Avant de choisir une technologie pour sécuriser ses données, l'entreprise devrait commencer par définir la manière dont elle souhaite les héberger.

Les solutions sur site sont hébergées en interne et leur entretien peut être rentable hors le coût initial de mise en œuvre. Une solution Saas (Software-as-a-Service) est hébergée par un fournisseur tiers et stocke les données dans un centre de données sécurisé dans le cloud. Les solutions SaaS sont plus évolutives pour les entreprises en pleine croissance et ne sont pas vulnérables aux pertes de données catastrophiques si un centre de données interne est endommagé par un sinistre comme un incendie ou une inondation.

Les solutions de sécurité des données Forcepoint peuvent être déployées de diverses façons pour répondre aux besoins de chaque entreprise.

Enterprise DLP

Forcepoint Enterprise DLP aide les entreprises à découvrir, classifier, surveiller et protéger les données de manière intuitive sans compromettre la productivité des utilisateurs finaux. Son adoption permet de:

- Créer des politiques de sécurité des données une seule fois et les appliquer au Web, au cloud et aux applications privées grâce à l'intégration de la plateforme Forcepoint ONE Security Service Edge (SSE)

- Simplifier la conformité en tirant parti de la plus grande bibliothèque de politiques prédéfinies du secteur et en veillant au respect des réglementations dans plus de 80 pays à travers le monde

- Identifier et protéger la propriété intellectuelle critique dans des formulaires structurés et non structurés avec une précision incomparable, même lorsque les appareils des utilisateurs sont hors du réseau

Risk-Adaptive Protection

Forcepoint Risk-Adaptive Protection applique une approche centrée sur le comportement à la sécurité des données, en examinant la façon dont les utilisateurs interagissent avec les données pour mieux comprendre leurs intentions. Ceci permet aux entreprises de:

- Maintenir la productivité en permettant aux utilisateurs à faible risque de travailler sans entrave

- Minimiser les faux positifs pour éviter de surcharger les spécialistes de la sécurité

- Gagner de larges capacités de surveillance grâce à plus de 100 indicateurs comportementaux

- Limiter automatiquement l'accès lorsque les utilisateurs affichent des comportements inhabituels qui pourraient être le signe d'une compromission

Data Classification

Forcepoint Data Classification utilise l'apprentissage machine (ML) et l'intelligence artificielle (IA) pour classifier plus précisément les données non structurées, en protégeant les informations critiques et en augmentant la productivité. Propulsée par les modèles d'IA de pointe de Getvisibility, cette solution peut:

- Déterminer avec précision et efficacité la manière dont les données doivent être classifiées, à grande échelle

- Couvrir la plus large gamme de types de données du secteur pour gagner en efficacité et rationaliser la conformité

- Être déployée de manière homogène sans formation des utilisateurs, en s'intégrant à Forcepoint Enterprise DLP pour permettre aux entreprises de sélectionner les exigences et les critères de classification des données

Data Visibility

Forcepoint Data Visibility renforce la gestion de la sécurité des données et améliore le DLP avec une vue panoramique des données non structurées hébergées à la fois sur site et dans le cloud. Elle utilise le ML et l'IA pour:

- Fournir un tableau de bord riche en fonctionnalités pour une vue globale qui réduit les données redondantes, obsolètes et triviales

- Afficher l'adresse IP, le chemin d'accès, la classification des fichiers, les PII, le risque de non-conformité, les données de création, la date de dernière utilisation et les autorisations pour chaque fichier individuel

- Fournir un rapport détaillé concernant cinq piliers de l'analyse des risques : le risque de contenu, le risque dynamique, le risque sur les terminaux, le risque d'accès et le risque d'audit

Meilleures pratiques pour la sécurité des données

Meilleures pratiques pour la sécurisation des données en tout lieu

Avec Forcepoint DLP, les entreprises peuvent unifier la gestion des politiques à partir d'un déploiement sur site sur le cloud, le Web et les applications privées en seulement quelques clics. Plusieurs canaux peuvent ainsi être gérés avec une politique unique et les politiques peuvent être rapidement étendues aux appareils gérés et non gérés, ce qui permet de gagner du temps et de garantir la sécurité intégrale des données. L'accès à la base de données de Forcepoint, qui compte plus de 1 600 classificateurs DLP, offre également l'application granulaire des politiques pour le Web, le cloud et les applications privées, de sorte que vous pouvez sécuriser les données partout où les utilisateurs y accèdent.

La gestion de la sécurité des données sur tous ces canaux est optimisée lorsque vous tirez parti de Forcepoint ONE Data-first SASE, une plateforme de sécurité tout-en-un et cloud native. Forcepoint ONE permet une approche modulaire de la sécurité des données, en permettant aux entreprises de commencer par déployer ce dont elles ont le plus besoin et d'ajouter ensuite plus de solutions au fil du temps. La gestion de toutes les fonctions de sécurité grâce à une interface unique facilite la surveillance et la gestion des flux de données sur tous les canaux. Forcepoint ONE inclut également les plateformes d'analyse Insights qui visualisent la création de valeur en temps réel pour quantifier les avantages de votre programme de sécurité des données.

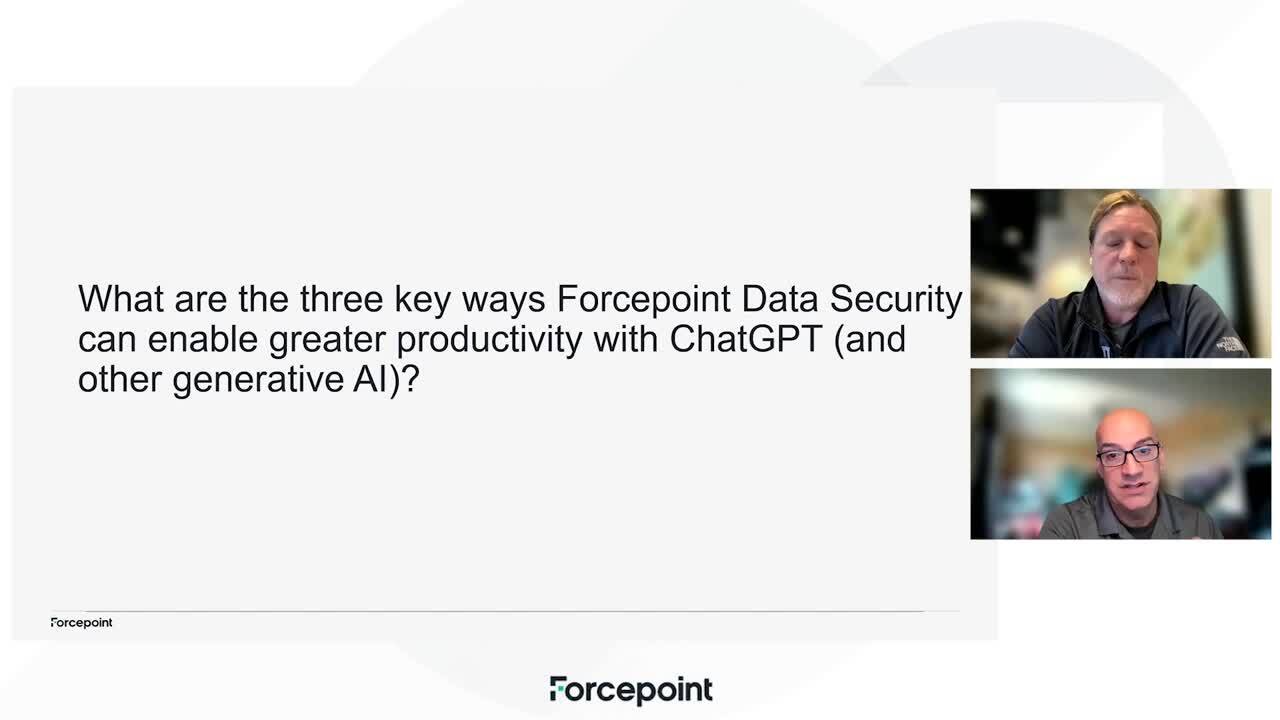

Forcepoint DLP et Forcepoint ONE peuvent également aider les entreprises à utiliser les chatbots d'IA générative comme ChatGPT et Bard sans risque de fuite de données critiques. Les entreprises peuvent définir des politiques concernant les personnes qui ont accès à l'IA générative, empêcher le téléchargement de fichiers restreints et bloquer le collage d'informations sensibles. Les employés peuvent ainsi profiter des gains de productivité offerts par l'IA sans perdre la maîtrise de la propriété intellectuelle ou d'autres données critiques.

Analystes des outils de sécurité des données de pointe

Il n'y a pas deux solutions de sécurité des données identiques. De nombreux spécialistes se tournent vers les analystes de l'industrie comme Gartner, Forrester et Radicati pour se renseigner sur les avantages et les désavantages de chaque fournisseur de sécurité des données.

Le meilleur endroit où démarrer ses recherches réside dans les publications largement diffusées qui analysent l'état actuel du marché et identifient les solutions de pointe. Jetez un coup d’œil:

Études de cas

Selon votre secteur, la taille ou le secteur d'activité de votre entreprise, les exigences en matière de sécurité des données varient largement d'une entreprise à l'autre.

Pour voir comment de vrais clients utilisent les solutions Forcepoint pour protéger leurs données en tout lieu, lisez ces études de cas sélectionnées parmi toutes celles disponibles sur notre site Web:

This Brazilian government-funded educational foundation employed Forcepoint DLP to protect adolescents’ information from data leakage and exfiltration across all channels as employees made the switch to remote work.

Get the Full Story

Turkey’s second-largest bank rapidly deployed Forcepoint DLP to protect nearly 20 million files, blocking 4,000 incidents within the first three months.

Get the Full Story

This UK communications firm utilizes multiple Forcepoint security solutions, including DLP, to maintain a strong security posture aligned with its commitment to digital transformation.

Get the Full Story

Questions les plus fréquemment posées

Quelles sont les meilleures pratiques en matière de sécurité des

données?

Les meilleures pratiques en matière de sécurité des données exigent une approche complète basée sur une suite intégrée de solutions.

Adopter une approche globale de la protection des données qui couvre:

- La découverte des données qui ont besoin de protection, des terminaux au cloud.

- La classification des informations sensibles pour révéler les risques cachés.

- La priorisation d'une posture forte en matière de sécurité des données grâce à des rapports exhaustifs.

- La protection des données en temps réel grâce à des politiques DLP robustes.

- La surveillance des interactions avec les données pour préserver la conformité.

Bien que le DLP soit la technologie de sécurité des données la plus courante, ce n'est pas la seule solution qui peut avoir un impact puissant. Les autres solutions pour un meilleur usage à intégrer comprennent:

- Une solution qui offre la visibilité des données au sein de l'entreprise, notamment les informations redondantes, obsolètes ou triviales.

- La possibilité de classifier les données par public, selon quelles sont sensibles ou privées et de suivre leur utilisation au sein de l'entreprise.

- La protection des politiques adaptatives au risque, qui utilise le contenu pour délimiter les interactions sécurisées des interactions à risque et ajuste les politiques de manière appropriée.

Quels sont les solutions et les outils de sécurité des données disponibles?

Les entreprises disposent de dizaines de solutions et d'outils de sécurité des données. Lorsque vous réfléchissez aux solutions à mettre en place, vous devez maintenir des commandes fortes au niveau de l'accès aux applications où résident les données. On peut citer:

- La sécurité cloud, comme un Cloud Access Security Broker (CASB).

- La sécurité Web, comme la Secure Web Gateway (SWG).

- La sécurité de la messagerie, comme le DLP pour les e-mails.

- La sécurité des postes de travail, comme le DLP.

Comment mesurer et démontrer l'efficacité de votre stratégie de sécurité des données ?

Une stratégie de sécurité des données efficace offrira une large couverture des politiques DLP, préviendra les fausses alertes positives et fournira des audits détaillés sur les incidents pour voir comment les employés réagissent au fil du temps à tout changement de votre approche.

Les solutions de sécurité des données Forcepoint offrent aux équipes des rapports détaillés grâce à un tableau de bord facile à utiliser. Certaines technologies, comme celles de la plateforme Forcepoint ONE, bénéficient des rapports unifiés grâce à Forcepoint Insights.

Comment mettre en œuvre une politique de sécurité des données ?

Les politiques de sécurité des données peuvent être paramétrées et maintenues grâce à une solution DLP. Regardez « Une journée dans la vie d'un administrateur Forcepoint DLP » pour voir à quel point il est simple de créer une politique dans Forcepoint DLP.

Voici un guide rapide qui explique étape par étape comment créer une politique DLP dans Forcepoint DLP:

- Prenez connaissance de vos données et classifiez-les.

- Accédez au bon niveau de politique en fonction du mode de déclenchement que vous souhaitez.

- Commencez une nouvelle politique de zéro ou en utilisant un modèle prédéfini.

- Nommez la politique et ajoutez des classificateurs pour les données et les interactions qu'elle doit surveiller.

- Définissez la gravité des incidents et les actions qui en découleront.

- Identifiez les sources à surveiller, comme Active Directory ou le réseau.

- Déterminez les destinations à surveiller, comme les terminaux, le Web ou le cloud.

Comment former le personnel à la sécurité des données ?

La formation de sensibilisation à la sécurité des données est essentielle pour former le personnel à l'hygiène de la sécurité des données et aux bonnes pratiques, ainsi qu'aux cybermenaces qui mettent les informations sensibles en danger.

Avec Forcepoint DLP, les administrateurs peuvent intégrer la formation de sensibilisation à la sécurité des données à leurs politiques DLP suite à un incident. Si un employé essaye de joindre une liste de numéros de sécurité sociale à un e-mail, par exemple, les équipes de sécurité des données peuvent appliquer une fenêtre contextuelle expliquant pourquoi cela n'est pas autorisé et quelle serait la meilleure méthode et fournir plus de détails concernant les meilleures pratiques en matière d'hygiène des données.

Comment effectuer un audit de la sécurité des données ?

Les entreprises doivent d'abord savoir quelles sont les informations sensibles dont elles disposent et où se trouvent ces dernières avant de procéder à un audit de la sécurité des données. Forcepoint Data Visibility et Forcepoint Data Classification aident les entreprises à gagner en visibilité sur les données aux quatre coins de l'entreprise et à classifier ces données en fonction de la gravité et du risque, respectivement.

Les entreprises peuvent effectuer des audits de la sécurité des données en examinant les incidents identifiés dans leur DLP. Chaque incident est consigné, indépendamment de sa gravité et de sa réponse. Au fil du temps, les administrateurs peuvent utiliser les audits pour détecter les modèles, ajuster la couverture des politiques DLP et, bien sûr, veiller au respect de toute une série de réglementations.

Comment gérer la sécurité des données dans le cloud ?

La gestion de la sécurité des données dans le cloud se résume à la possibilité de sécuriser l'accès et de maintenir la visibilité des données qui sont utilisées dans le cloud.

La sécurisation de l'accès compte deux enjeux : permettre aux utilisateurs où qu'ils soient d'accéder aux applications cloud en tout lieu et veiller à ce que seules les personnes qui ont explicitement besoin de les utiliser y aient accès.

Un Cloud Access Security Brokers (CASB) est couramment utilisé pour fournir un accès sécurisé aux applications cloud. Forcepoint ONE CASB inclut des commandes de sécurité des données fortes pour gérer les données que les utilisateurs utilisent dans Slack, Dropbox et d'autres plateformes courantes.

Forcepoint ONE est une plateforme Zero Trust qui permet aux entreprises de faire appliquer le principe du moindre privilège. Cela limite le nombre de personnes autorisées à accéder aux données dans une application cloud donnée, en tenant les menaces internes ou les cybercriminels potentiels éloignés de l'accès à ces informations sensibles.

Comment le SASE améliore-t-il la sécurité des données dans un environnement cloud ?

Le Secure Access Service Edge (SASE) rassemble les services de sécurité en périphérie avec les solutions de réseau. Cependant, la sécurité des données est intrinsèque au SASE dans le sens où les services sécurisés qui relèvent du SASE (Cloud Access Security Broker, passerelle Web sécurisée et Zero Trust Network Access) se réunissent tous sous une fonctionnalité clé : la sécurisation de l'accès aux ressources critiques pour l'entreprise.

Lorsque Forcepoint ONE CASB, Forcepoint ONE SWG et Forcepoint ONE ZTNA sont jumelés à Forcepoint DLP, les entreprises peuvent mettre en œuvre des politiques de sécurité des données partout où elles résident : le cloud, le Web et les applications Web privées. Il est ainsi possible d'obtenir une stratégie de sécurité des données uniforme et une gestion intégrée des politiques.

Dans cet esprit, le SASE améliore la sécurité des données dans un environnement cloud en simplifiant sa mise en œuvre et sa maintenance. Les entreprises bénéficient de tous les avantages du SASE, comme la gestion rationalisée et les réductions de coûts, ainsi que la fiabilité d'une posture de sécurité des données robuste.